مراجعة لقضايا الاتصال الآمن بالإنترنت- الجزء الثاني

**الحلول المطبّقة ** تتعاون جهات عمومية وخاصة، ربحية وغير ربحية، منذ التسعينيات، على تصميم معايير وبروتوكولات آمنة لمواجهة مخاطر الأمان الرقمي (التي نفصّل بعضها في الجزء الأول من هذه المقالة)، المتعلقة بخصوصية، سرية، وسلامة الرسائل المتبادلة عبر الإنترنت. من أكثر البروتوكولات انتشاراً، بروتوكول Transport Layer Security ويختصر ب TLS - - أمن الطبقة الناقلة (Grigorik,2013)، والذي يحمي جزءًا كبيرًا من المعلومات المتناقلة بين برنامج المتصفح والمواقع المختلفة. من أهم ميزات هذا البروتوكول، قدرته على المصادقة على الأطراف الاتصال، وقدرته على تحري سلامة المراسلة، وحفاظه على سريتها. سنتطرق في هذا الجزء من المقالة إلى التقنيات المستخدمة في تصميم هذا البروتوكول.

تتكون البروتوكولات من مجموعة من الخطوات التي تنفذ من قبل أطراف مختلفة، مع إمكانية تبادل الرسائل فيما بينها. تعتمد البروتوكولات الآمنة، في الغالب على مجموعة من العمليات الأساسية في علم التشفير مثل التشفير (encryption)، التوقيع الرقمي (digital signing)، والتهشير (hashing). تشير هذه المفاهيم هنا إلى عمليات رياضية تحول البيانات إلى رموز لا معنى مقروء لها.

التشفير، بدايًة، هو تحويل البيانات من شكل قابل للقراءة – كالنص العادي (plain text) -، إلى شكل مُرمَّز أي مكون من رمز code سرّي غير مفهوم، فلا يمكن قراءته أو معالجته من قبل الانسان او الآلة إلا بعد فك تشفيره.

مثال مبسّط جدًا: هذه الجملة المقروءة،

This is a digital security article from 7amleh.org

بعد التشفير قد تصبح جملة كهذه:

Guvf vf n qvtvgny frphevgl negvpyr sebz 7nzyru.bet

لإتمام هذا التحويل هناك العديد من الخوارزميات (algorithms) المختلفة، وجميعها تقريباً يعتمد على ما يسمى بمفتاح التشفير (encryption key). يُستعمل المفتاح لتشفير النص (تحويل النص العادي إلى مشفر) كما يستخدم لفك التشفير (decryption، أو: تحويل النص المشفر إلى عادي). في التفاصيل، تستخدم الخوارزميات معادلات رياضية لحساب رموز، بناءً على النص المدخل ومفتاح التشفير. وعادةً ما ترتبط قوة التشفير (صعوبة فك التشفير في ظل غياب المفتاح) بطول المفتاح مقدّراً بالبت (Bit). بالتالي، تُعتبر آلية إصدار وتشارك المفاتيح مسألة أساسية في تصميم بروتوكولات التشفير.

من ناحية أخرى، تستخدم عملية التوقيع الرقمي (digital signature) بطريقة مشابهة للتشفير، ولكن بغرض المصادقة على هوية مرسل الرسالة، أي التثبت من أن هذا الطرف (البنك مثلا) هو بالفعل من يدعي انه يمثل. لتنفيذ التوقيع تستخدم البروتوكولات خوارزميات التشفير غير المتماثل، ولكن بطريقة معكوسة، أي تستخدم المفتاح الخاص بطرف لتشفير النص، عندها يمكن استخدام المفتاح العام (المعروف للأخرين) لفك التشفير، الأمر الذي يصادق على هوية مرسل الرسالة.

أخيرا، التهشير (hashing) عملية حسابية تستخرج بصمة فريدة ومختصرة للرسالة. من خصائص هذه العملية: استحالة (ضمن الموارد المعقولة) عكس البصمة لاسترداد النص وفرادة البصمة، بحيث أن كل رسالة تنتج بصمة مختلفة. وإن أي تغيير بسيط على محتوى الرسالة ينتج بصمة مختلفة تماماً عن الأصلية. بالتالي، بات واضحاً أن التهشير يستخدم للتأكد من سلامة الرسالة، أي التيقن أن محتوى الرسالة لم يُمس.

بناء على الشرح المبسط للمفاهيم التقنية، نلخص سريعاً ألية عمل بروتوكول TLS. عند كل اتصال بين المستخدم وموقع آمن. يهيئ البروتوكول بيئة الاتصال عبر ما يعرف بإجراءات المصافحة (handshake) وفي هذه المرحلة يتبادلان شهاداتهما، أي المفتاح العام لكل منهما أو للخادم فقط. فالعنصر الأساسي في المصافحة هو إجرائها على أساس التشفير غير المتماثل، كخطوة أولى لمحادثة الطرفين في ظروف غير آمنة. وخلال المصافحة يتفق الطرفان على الخوارزميات المستخدمة ومفتاح التشفير المتماثل المشترك لاستمرار التواصل والممارسة الفعلية السلسة والسريعة. وهنا يمزج البروتوكول نوعي التشفير المتماثل والغير متماثل (Bishop، 2005).

يقوم البروتوكول أيضا بالتثبت من شهادة الخادم (server certificate) عبر سلطات الشهادات (هيئات موثوقة معنية بإصدار الشهادات للأطراف على الإنترنت). يتم الأمر بالاستعانة بالتوقيع الرقمي والتهشير للتأكد من سلامة شهادة الخادم. تجدر الإشارة هنا إلى أن اعتبارات أداء هذا البروتوكول وحجم الوقت الزائد الذي يفرضه على الاتصال كانا من أبرز العوامل التي أخرت استخدامه على نطاق واسع. إلا أن التحسينات التي أجريت على نسخ البروتوكول جعلته يجري كل هذه الترتيبات بأقل من نصف ثانية في المعدل، الأمر الذي أتاح تأمين الاتصالات دون التأثير على جودة الاستخدام. ما أن تتم المصافحة، ينشئ المتصفح قناة اتصال آمنة، يستطيع المستخدم والخادم عبرها تبادل المعلومات بشكل سري لأن المعلومات مشفرة باستخدام شيفرة متماثلة يكاد يستحيل اختراقها. كما أن هوية أطراف الاتصال مثّبتة تبعا لتقنية التشفير غير المتماثل والشهادات المصدرة. وأخيرا، كل رسالة ترسل عبر القناة تُضمن سلامتها ضد أي تحريف غير شرعي.

لماذا يعدّ هذا الأمر مهمّا لنا؟ لا نحتاج، كمستخدمين عاديين، إلى توفر خلفية تقنية لدينا للتأكد من أمان تبادلاتنا. في حين أن كبرى الشركات والمتصفحات تدفع باتجاه اعتماد هذا البروتوكول دائماً. إلا أن تطبيق البروتوكول يقع على عاتق الجهات المسؤولة عن المواقع الإلكترونية كالشركات، الجهات الحكومية، ووكالات الأنباء. يدل استخدام البروتوكول من قبل أصحاب المواقع على حد أدنى من احترام خصوصية وسرية المستخدمين. وللعلم، لا يضيف استخدام هذا البروتوكول أي أعباء مادية على أصحاب المواقع، هناك مبادرات غير ربحية لإصدار شهادات مجانية للمواقع مثل (Let's Encrypt، 2020). أي أن مطوري المواقع يمكنهم تحديث مواقعهم القديمة لاستخدام البروتوكول الآمن دون أي تكاليف.

مؤخراً، تقوم محركات البحث بتنفيذ إجراءات عقابية تجاه الجهات التي لا تستخدم البروتوكول، مثلاً بأن تقلل تصنيف المواقع (في نتائج البحث) التي لا تستخدم البروتوكول. بالنسبة للمستخدم، تعد واحدة من أبسط الطرق لمعرفة ما إذا كان الموقع الذي نستخدمه آمنا، عن طريق ملاحظة ما إذا كان عنوان الموقع يحتوي مقدمة (https) وليس (http). تعمد المتصفحات أيضاً إلى إظهار علامات بصرية للإشارة إلى أمن الموقع من قبيل صورة قفل بجانب العنوان (كما هو موضح في الصورة ٣). فإن التحقق من هذه العلامات يّمكن المستخدمين من تحري أمان استخدامهم المواقع، ويعزز من وعيهم حول قضايا الأمان الرقمي.

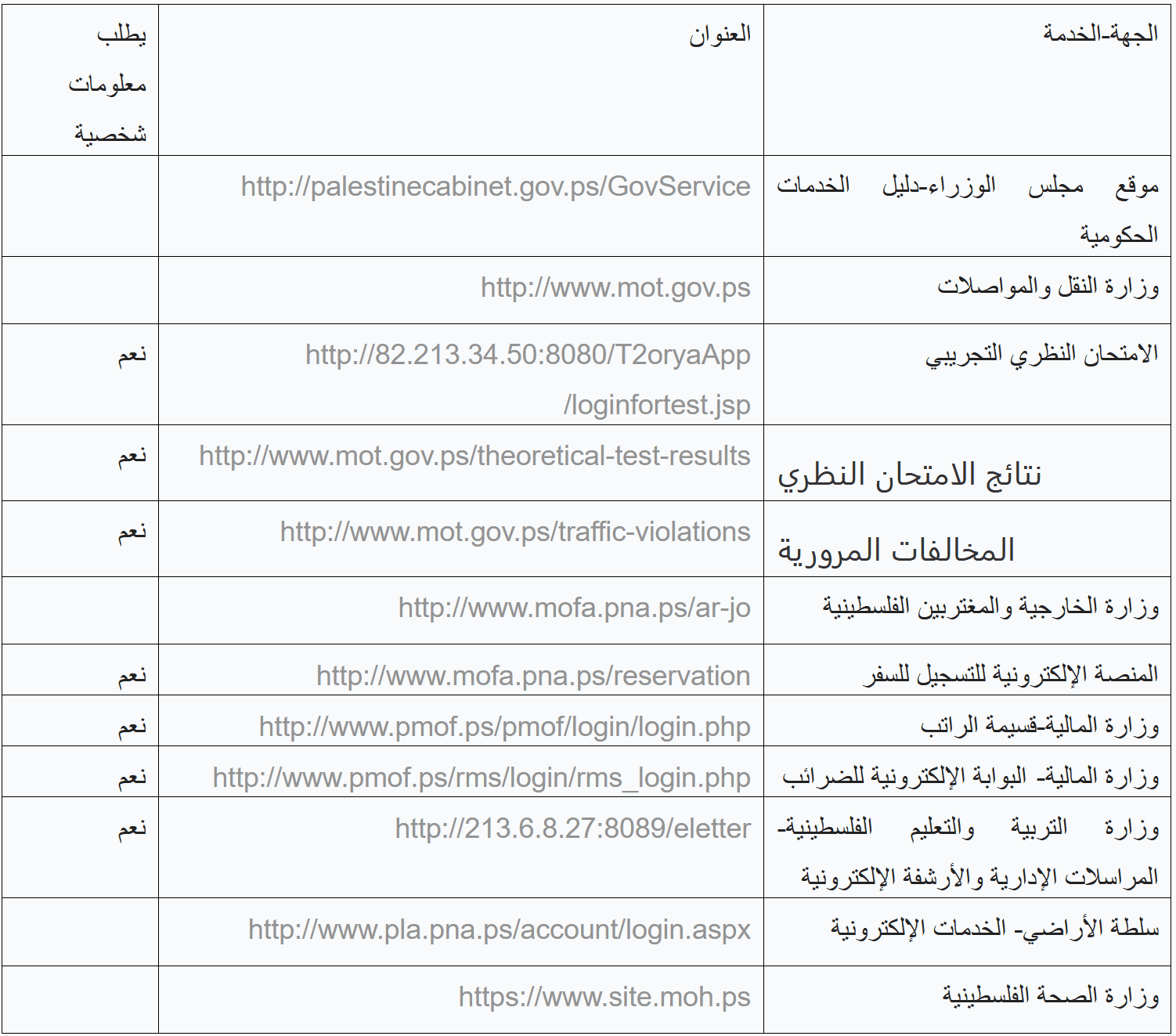

في مراجعة غير شاملة قام بها كاتب المقال للمواقع الحكومية الفلسطينية الأساسية (في الضفة الغربية)، يتضح وجود تباين كبير في استخدام الجهات الحكومية للبروتوكول الآمن (الذي يعد حدًّا أدنى لأمن الخدمات الحكومية!). تميل معظم هذه المواقع إلى عدم استخدام البروتوكول (يعرض الجدول رقم 1 عينة من الأمثلة). مما يزيد من خطورة الواقع. إن هناك عددًا لا بأس به من الخدمات الإلكترونية للمواطنين مثل الاستعلام عن المخالفات المرورية، أو استرجاع قسيمة الراتب من وزارة المالية الفلسطينية التي تتعاطى بمعلومات شخصية، يتم تبادلها عبر قنوات غير آمنة.

تضاعفت المخاطر مؤخراً مع ظهور خدمات أساسية غير استعلامية مرتبطة بظروف الجائحة، مثل منصة التسجيل للسفر الخاصة بوزارة الخارجية والمغتربين -المنصة الحصرية لتنسيق سفر فلسطيني المناطق المحتلة. تطلب المنصة معلومات حساسة من المسافرين مثل رقم وصورة الهوية الشخصية وجواز السفر (الصورة أدناه توضح الأمثلة). مثل هذا الأداء يدعونا إلى التنبه دوما إلى مخاطر مثل تلك الأخطاء والتذكير بطرق تقصي الأمان الرقمي كتلك التي ناقشناها في جزئي هذا المقال.

المصادر

Bishop, M. (2005). Introduction to Computer Security.

Grigorik, I. (2013). High Performance Browser Networking: What every web developer should know about networking and web performance. O'Reilly Media, Inc. Let's Encrypt. (2020).