2 أدلّة الأمان الرّقمي

آخر تحديث: 19 تمّوز/يوليو 2023، بالتعاون مع مجموعة الحماية الشاملة

آخر تحديث: 19 تمّوز/يوليو 2023

بالتعاون مع مجموعة الحماية الشاملة

مع تزايد كمية البيانات التي نجمعها ونخزنها، تتعاظم حاجتنا إلى تعزيز حمايتها. فضلاً عن التزاماتنا القانونية بصفتنا منظمات مجتمع مدني بموجب القوانين الوطنية أو الاتفاقيات الإقليمية لحماية البيانات، من الضروري الانتباه لتأثير هذه البيانات علينا وعلى مجتمعاتنا في حالة تسربها أو استغلال خصومنا لها ضدّنا.

يستند محتوى هذا القسم على مادّة "سُبل حماية البيانات الحسّاسة" المتاحة عبر منصّة دليل عدَّة الإسعاف الأوّلي الرّقمي: https://securityinabox.org/ar/files/secure-file-storage/.

قد تتمكّن الجهات المُخترقة من قراءة بياناتنا أو تعديلها عن بعد—عبر الإنترنت. أمّا إن وضعوا أيديهم على أجهزتنا، فقد يتمكنون من قراءة بياناتنا أو تعديلها بأصابعهم! لذا؛ يُفضّل أن نُحصّن أجهزتنا بعدّة خطوط دفاع لتفادي هذه الخروقات المُحتملة؛ يسوقنا ذلك لتقنيّة تشفير الملفات المحفوظة على أجهزتنا باعتباره أحد أشكال الحماية الفاعلة.

يُعرّف التّشفير بأنّه وسيلة تستخدمها البرمجيات لتشفير معلوماتنا عبر توظيف عمليات رياضيّة معقّدة، ينشأ عن هذه العمليات مفتاح لفك التّشفير لا يملكه سوانا (في شكل كلمة مرور أو مفتاح تشفير). بعبارة أخرى، يُمكننا تشبيه التّشفير بحفظ معلوماتنا في خزانة موصدة بعدّة أقفال لا يملك مفاتيحها سوانا.

فيما يلي جُملةً من الخطوات الّتي يُمكن أن تساعدنا على حماية ما نحفظه من بياناتٍ على أجهزتنا:

حفظ البيانات على أقراص مشفّرة غير ثابتة

في حال سرقة أو استيلاء أشخاص على أجهزتنا بغية الاطلاع على ملفاتنا واتصالاتنا، فلا بدّ لنا من وسائل حماية لإيقافهم، وهذا يسوقنا لخيار التّشفير الكامل لأجهزتنا.

قد تحتوي الحواسيب المكتبيّة والمحمولة على خيارات تشفير ضمنيّة. كذلك يمكن أن يوفر برماج فيرا-كربت (VeraCrypt) حماية إضافيّة لملفات معيّنة، كذلك الأمر بالنّسبة لمحركات الأقراص الخارجيّة—أو يمكنّنا اللّجوء لتشفير الجهاز كاملًا، إن ارتأينا ذلك.

نظام تشغيل الـAndroid

نظام تشغيل الآي. أو. اِس (iOS)

نظام تشغيل لينكس (Linux)

نُبق الجهاز متصلًا بالإنترنت كي نضمن الحصول على آخر التّحديثات في أثناء تثبيت نظام أوبونتو. إذا لم نكن متصلين بالإنترنت، سيتعيّن علينا تحديد شبكة لاسلكيّة إن توفرت. كذلك، علينا إنشاء وحدة نقل وتخزين البيانات يُمكن استخدامها على الحاسوب. لإرشادات عن كيفية إنشاء مثل هذه الوحدات، يُمكننا الاطلاع على دليل نظام أوبونتو: كيفيّة إنشاء وحدة نقل وتخزين البيانات يُمكن استخدامها على حاسوب يعمل بنظام ويندوز: https://ubuntu.com/tutorials/create-a-usb-stick-on-windows#1-overview

كيفيّة إنشاء وحدة نقل وتخزين البيانات يُمكن استخدامها على حاسوب يعمل بنظام ماك أو. اِس. اِكس: https://ubuntu.com/tutorials/create-a-usb-stick-on-macos#1-overview

كيفيّة إنشاء وحدة نقل وتخزين البيانات يُمكن استخدامها على حاسوب يعمل بنظام أوبونتو: https://ubuntu.com/tutorials/create-a-usb-stick-on-ubuntu#1-overview

ثم نُفعّل خاصيّة خزنة الملفات المضمّنة لنظام التّشغيل لتشفير قرص حاسوبنا كاملًا من ألفه إلى يائه: https://support.apple.com/ar-jo/guide/mac-help/mh11785/mac

يُمكننا الوصول إلى هذه الخاصيّة بتتبع المسار التّالي: إعدادات النظام > الخصوصية والأمن في الشريط الجانبي > خزنة الملفات، ثُمّ نفعّلها لتشفير قرص الحاسوب بذات كلمة المرور الّتي نستخدمها لتسجيل الدّخول.

نظام تشغيل ماك (Mac)

نظام تشغيل ويندوز (Windows) إن كانت حواسيبنا تعمل بنظام ويندوز، يُمكننها تشفير أقراصها كما يلي:

التّشفير باستخدام خاصيةBitLocker المُضمَّنة لنظام التّشغيل: https://support.microsoft.com/ar-sa/windows/%D8%AA%D8%B4%D9%81%D9%8A%D8%B1-%D8%A7%D9%84%D8%AC%D9%87%D8%A7%D8%B2-%D9%81%D9%8A-windows-ad5dcf4b-dbe0-2331-228f-7925c2a3012d

لتشفير الأجهزة القديمة، يُمكننا الإفادة من المعلومات الواردة في الرّابط التّالي: https://support.microsoft.com/ar-sa/windows/%D8%AA%D8%B4%D8%BA%D9%8A%D9%84-%D8%AA%D8%B4%D9%81%D9%8A%D8%B1-%D8%A7%D9%84%D8%A3%D8%AC%D9%87%D8%B2%D8%A9-0c453637-bc88-5f74-5105-741561aae838

قد يكون من المفيد ترك الملفات غير الحسّاسة على جهازنا غير مشفّرة، بحيث إذا تم تفتيش جهازنا، لا يبدو جهازنا مشبوهًا لأنه يحتوي على ملفات واتصالات يوميّة عاديّة. في هذه الحالة، نُشفّر بعض ملفاتنا ونترك بعضها الآخر غير مشفّر.

أنظمة تشغيل لينكس، وماك، وويندوز

التّفكير بخيار المُجلّد(ات) المخفي(ـة) بتشفير معلوماتنا نحول دون تمكّن غيرنا من قراءتها، لكنّ ذلك لا ينفي استحالة تمكّن أحدهم من الاطلاع على بياناتك المشفّرة، رغم أنّنا اتخذنا خطوات لحمايتها. قد يحاول هذا الخصم بعد ذلك تخويفنا أو ابتزازنا أو استجوابنا أو تعذيبنا لحملنا على فك هذا التشفير. يمنحنا برنامج فيرا-كربت الفرصة لتجنب هذه المخاطر عن طريق إنشاء "مجلد مخفي." يمكننا فتح مجلد فيرا-كربت المخفي باستخدام كلمة مرور مختلفة عن تلك التي نستخدمها عادة. بهذه الحالة، إذا تمكّن متسلّل لديه تقنيات متقدّمة من الوصول إلى ملفاتنا المشفّرة "غير المخفيّة" لن يتمكّن من إثبات وجود ملفات مخفية.

تعمل تقنية الفيرا-كربت بإخفاء معلوماتنا المشفّرة في صورة بيانات مخفية أخرى أقل حساسيّة (مثل ملفات الموسيقى أو المستندات العادية)، بحيث ينزع عنها صفة الغرابة. يعتبر بشكل عام من المستحيل معرفة ما إذا كان المجلد المشفّر يحتوي على مجلد مخفي أم لا. لذا، إذا سرق أحد المتطفلين مفتاحنا، أو أحالنا إلى المحكمة، أو أرهبنا كي نتخلّى عن كلمة المرور الخاصة بنا، فسوف يجد مواد "تمويهية" مقنعة، ولكن ليس المعلومات التي نحميها بواسطة الملفّات المخفيّة.

يُشبه استخدام تقنية الفيرا-كربت خزنة مقفلة بقاعٍ زائف، حيث لا يعرف أحد أن خزنتنا تحتوي على حجرة مخفية. يتيح لنا ذلك إنكار احتفاظنا بأي أسرار خلاف ما وضعنا بين أيدي خصمنا، وقد يساعد في حمايتنا في المواقف الّتي يتعين علينا فيها الكشف عن كلمة المرور خاصّتنا. يمنحنا هذا فرصة للفرار من المآزق الّتي تنثني على احتمالات خطرة. مع كل ذلك، إن قُبض علينا وعُثر على الخزنة فشكوك خصومنا ستزيد.

أمر آخر، قد يكون خصمنا على علمٍ ببرنامج فيرا-كربت ومقدرته على إخفاء المعلومات؛ بصيغة أخرى، ليس هنالك ما يضمن أنّ خصمنا سيسلّم لنا بمجرّد أن نُعطيه مفتاح البوابة الأولى! تجدر الإشارة إلى أن الكثير من الأشخاص يستخدمون فيرا-كربت دون اللجوء للمجلدات المخفية.

يجب علينا أيضًا التأكد من عدم الكشف عن المجلد المخفي عن طريق الخطأ عن طريق تركه مفتوحًا أو السماح للتطبيقات الأخرى بإنشاء اختصارات للملفات التي يحتوي عليها.

إلغاء التّثبيت

علينا فصل مُحرّك الأقراص قبل

إياك ووصل مُحرّك الأقراص المشفر الخاص بك على جهاز لا تثق به بناء على مجاز الخزنة المقفلة، وبغض النّظر عن مدى قوّة خزنتنا، فلن يفيدنا كثيرًا إذا تركنا بابها مُشرّعًا. لذا علينا بهذه الخطوات لحماية محرّكات الأقراص الخاص المُشفّرة الخاصّة بنا. يُمكننا اللّجوء إلى المشتغلين بمحال ومراكز التقانة وتصليحات الأجهزة الموثوق بها.

ربما قام أحد المتربصين بينا بتثبيت برامج ضارة للتجسس على جهاز لا يقع تحت سيطرتنا، مثل جهاز حاسوب في مقهى إنترنت، بحيث يعملون على سرقة كلمات المرور الخاصّة بنا للوصول إلى محرّكات الأقراص المشفّرة أو المواد الحسّاسة الأخرى المحفوظة على أجهزتنا.

عندما نحصل أو نبتاع جهازاً مستعملاً، أو نُرسل جهازنا للتصليح، فإنّنا نُعطي خصومنا فرصة للاطلاع على ملفاتنا. لسوء الحظ، قد تحمل الأجهزة المستعملة برامج ضارة أو برامج تجسس، لذا من الأفضل شراء جهاز جديد إن أمكن. من المعروف أحيانًا أن محلات الإصلاح تتجسس على الأجهزة أو تنسخ بياناتها وتبيعها. لذا علينا ألّا نقصد أي مراكز تصليح لا نثق بخدماتها.

ثمَّ مقولة شائعة بين متخصصي خدمات الدّعم الحاسوبي مفادها أنّ "فقدان بياناتنا شرّ لا بدّ منه، لكن السّؤال متى." إن سُرقت أجهزتنا أو استولى عليها أحدهم أو تَلِفت، فإنّ ذلك لا ينفي حاجتنا للولوج إلى ما لنا فيها من مستندات مهمة. في هذا السّياق، يُشكّل التخطيط المسبق عاملًا مهمًّا لتقليل الخسائر. للخروج بتخطيط سديد يُمكننا الاستفادة من الخطوات التّالية:

كذلك يُمكننا الاستفادة من محور "ضاعت بياناتي" في دليل عدَّة الإسعاف الأوّلي الرّقمي: https://digitalfirstaid.org/ar/topics/lost-data/

عندما نحذف ملفاً ما فإنّنا لا نعود نراه لكنّه لا يتبخر من جهازنا. حتى بعد إفراغ سلّة المحذوفات أو سلّة المهملات، يمكن عادةً العثور على الملفات الّتي حذفناها على القرص الصلب. لمعرفة كيف يمكن أن يؤدي ذلك إلى تعريض أماننا للخطر، يُمكنك الاطلاع على القسم الثّالث من المحور الخامس من الفصل الثّاني (2.5.3) إتلاف رابط البيانات.

لكن أحيانًا يكون بعض الشّر خيراً، فقد نحذف ملفًا مهمًا دون قصد ويكون ذلك لصالحنا. مؤخرًا بات شائعًا تمكين البرامج لخيار استعادة الملفات المحذوفة.

جميع الأجهزة

بادئ ذي بدء لا تعمل هذه الأدوات إن كتب جهازنا بيانات جديدة فوق البيانات المحذوفة. بتالي علينا التّوقّف عن استخدام جهازنا إلى أن ننتهي من استعادة ملفّاتنا أو اللّجوء إلى شخص آخر للقيام بذلك نيابةً عنّا. قد تسفر مواصلة استخدامنا لجهازنا عن الكتابة فوق الملفات التي فقدناها وتجعل استرجاعها ضربًا من المُحال. كلما طالت فترة استخدامنا لحاسوبنا قبل محاولة استعادة المفقودات، قلَّت احتمالية نجاتها واسترجاعها. لهذا الغرض، يُمكننا استخدام النسخة المحمولة من أداة مثل Recuva بدلاً من تثبيتها. قد يؤدي تثبيت البرنامج إلى الكتابة على الملف الذي نحاول استعادته عن طريق الخطأ.

أنظمة تشغيل لينكس، وماك، وويندوز

يُمكننا تجريب أداتي TestDisk وPhotoRec: https://www.cgsecurity.org/wiki/PhotoRec؛ يُمكنك الاطلاع على الدّليل الكامل للأداة الأولى عبر الرّابط التّالي: https://www.cgsecurity.org/testdisk.pdf.

ويندوز يُمكننا تجريب أداة Recuva: https://www.ccleaner.com/recuva

للتخطيط المسبق للإبقاء على نسخ احتياطيّة من بياناتنا، علينا بالخطوات التّالية:

تنظيم المعلومات

قبل إنشاء خطة النسخ الاحتياطي، علينا نقل كافّة المجلدات الّتي تحتوي على المستندات الإلكترونية التي ننوي عمل نسخة احتياطيّة منها في مكان واحد، مثلًا داخل مجلد "الوثائق" أو "وثائقي".

تحديد أين وما هي المعلومات الخاصة بك

الخطوة الأولى لبناء خطّة ناجعة للنسخ الاحتياطية هي تحديد المكان الرّاهن لمعلوماتنا الشخصية ومعلومات العمل. بريدنا الإلكتروني، على سبيل المثال، قد يتم تخزينه على خادم مزود البريد الإلكتروني الخاص بنا، أو على حواسيبنا، أو في كلا المكانين في ذات الوقت. بطبيعة الحال، قد يكون لدينا العديد من البُرد الإلكترونيّة.

ثم هناك مستندات مهمة على الحواسيب التي نستخدمها في المكتب أو في المنزل: مثل مستندات معالجة النصوص، والعروض التقديمية، وملفات PDF، وجداول البيانات. من جهة أخرى، تخزّن أجهزتنا، سواء الحواسيب أو المحمولات، قوائم الجهات الّتي نتصل بها، وسجلات الدردشة، وإعدادات البرامج الشخصية، وجميعها قد تندرج في خانة البيانات الحسّاسة.

ربما نكون قد قمنا أيضًا بتخزين بعض المعلومات على وسائط غير ثابتة مثل وحد نقل وتخزين البيانات أو محركات الأقراص الثابتة المحمولة أو الأقراص المضغوطة أو أقراص الدي. في. دي إذا كان لدينا موقع ويب، فقد يحتوي على مجموعة كبيرة من المقالات التي كتبناها على مدار سنين طِوال. أخيرًا وليس آخِرًا، لا بدَّ ألّا ننسى المعلومات غير الرّقميّة، مثل الدّفاتر الورقية، والمذكرات، والرّسائل.

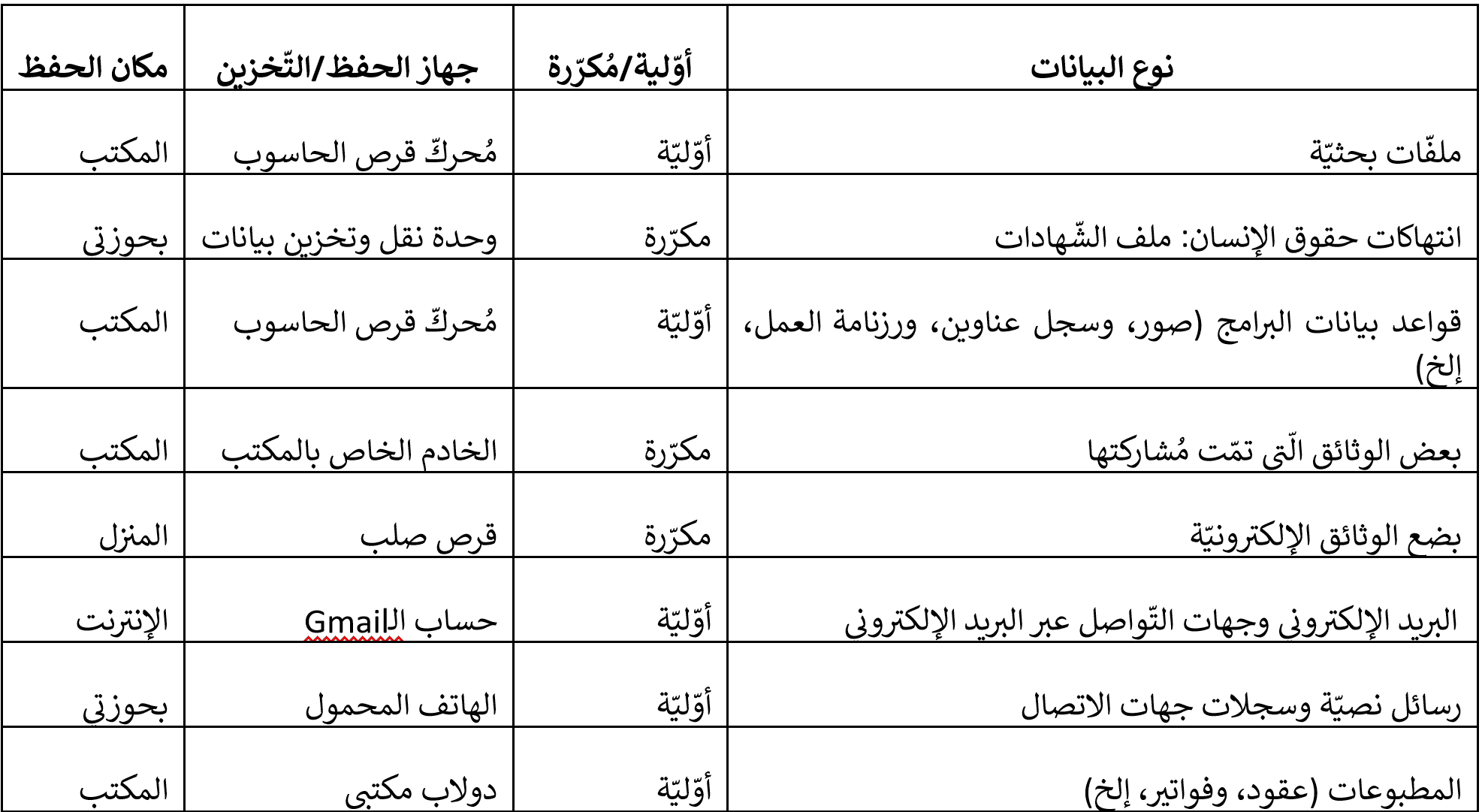

تحديد النّسخ الأوّليّة والنّسخ المكرّرة

عند إجراء نسخ احتياطيّة من الملفات، ينبغي أحيانًا استخدام القاعدة 3-2-1، إي علينا الاحتفاظ بثلاث نسخ على الأقل من أي معلومات، في مكانين على الأقل، مع نسخة واحدة على الأقل في مكان مختلف عن النّسخة الأصليّة.

قبل البدء في عمل النسخ الاحتياطية، حريٌّ بنا تحديد أيّ الملفات التي جمّعناها تندرج ضمن خانة النسخ الأوّليّة وأيُّها يندرج ضمن خانة النسخ المكرّرة. يجب أن تكون النسخة الأوّلية هي الإصدار الأحدث من ملف معين أو مجموعة ملفات معيّنة؛ بعبارة أخرى يجب أن تكون النّسخة الّتي سنبني على ما وصلت إليه إذا كنّا بحاجة تحريرها أو تحديثها أو تعديلها. ومن الواضح أن هذه الجزئية لا تنطبق على الملفات التي لدينا نسخة واحدة منها فقط، لكنها مهمة جدًا بالنّسبة لأنواع أخرى من المعلومات.

أحد سيناريوهات الكارثية الشائعة تحدث عند الاحتفاظ بنسخة احتياطية من النسخ المكررة من مستند مهم، على حين تُفقد النسخة الأساسية نفسها أو تُتلَف قبل أن يتم تحديث النسخ المكرّرة. على سبيل المثال، لنفترض أنك سافرت لمدة أسبوع لتحديث نسخة من جدول بيانات مهم مخزّن على وحدة نقل وتخزين بيانات، لا بدّ من اعتبار تلك النّسخة بأنّها الأساسية، لأنها أحدث من النسخ الاحتياطية التي لربما تكون/ـين قد أن أنشتها في المكتب.

علينا توثيق مكان جميع النّسخ الأولية والمكرّرة من المعلومات المحدّدة أعلاه. سيساعدنا ذلك في توضيح احتياجاتنا والبدء في تحديد سياسة النسخ الاحتياطيّة الأنسب لنا. يقدّم لنا الجدول أدناه مثال مبدئي، إذ قد تكون قوائمنا أطول بكثير، وتحتوي على بعض أجهزة التخزين مع أكثر من نوع بيانات أو أنواع بيانات مخزنة على أجهزة متعددة.

يُمكننا أنّ نستشف من الجدول أعلاه التّالي:

يُمكننا أنّ نستشف من الجدول أعلاه التّالي:

في ضوء القائمة المرجعية الموصى بها في هذا القسم، يجب أن نكون قد قمنا بإعادة ترتيب أجهزة التخزين وأنواع البيانات والنسخ الاحتياطية بطريقة تجعل معلوماتنا أكثر مقاومة للكوارث. على سبيل المثال:

عملًا بقاعدة ثالوث النّسخ: نجد في الجدول الجديد ثلاث نسخ من المعلومات: على الحواسيب، وخادم المكتب، والمنزل، في مكانين، ونسخة واحدة على الأقل خارج المكتب.

بمجرد الانتهاء من كتابة القائمة المرجعية، يكون الوقت قد حان لعمل النسخ الاحتياطية.

نحفظ النسخ الاحتياطية على أداة نقل وتخزين محمولة كي يتسنى لنا نقلها إلى مكان آمن. تعد محركات الأقراص الصلبة الخارجية أو أقراص الدّي. في. دي. أو وحدات نقل وتخزين البيانات من الخيارات الممكنة لهذا الغرض. يستخدم بعض الأشخاص الأقراص المدمجة أو أقراص الدّي. في. دي لهذا الغرض، نظرًا لأن خطر الكتابة على النسخة الاحتياطية وفقدان النسخة الاحتياطية أقل. قد تكون الأقراص المضغوطة الفارغة رخيصة بما يكفي للسماح لنا باستخدام قرص جديد في كل مرة نحفظ بها نسخة احتياطيّة جديدة.

إذا احتفظنا بنسخ احتياطية لجهازنا المحمول على حاسوبنا، فلا بدّ أن تكون الخطوة التالية أن نحفظ تلك النّسخة الاحتياطية على جهاز تخزين خارجي. كما علينا ضبط إعدادات أجهزتنا للاحتفاظ بنسخ احتياطيّة على نحوٍ تلقائي.

نظرًا لأن ملفاتنا غالبًا ما تحتوي على معلومات أكثر حساسية، فمن المهم أن نقوم بحماية ملفاتنا التي تم نسخها احتياطيًا باستخدام التشفير. يمكننا معرفة كيفية القيام بذلك باستخدام الأدوات المضمنة في نظام التشغيل مثل BitLocker أو FileVault أو LUKS في القسم الأوّل من المحور الخامس من الفصل الثّاني (2.5.1) حماية رابط البيانات كما بالرّجوع إلى دليل ڤيراكربت: https://securityinabox.org/en/tools/veracrypt/

نظام تشغيل لينكس

نظام تشغيل ماك

نظام تشغيل ويندوز

يُمكننا عمل نسخ احتياطية على محرّك أقراص خارجي باستخدام خاصيّة ويندوز للنسخ الاحتياطي: https://support.microsoft.com/ar-sa/windows/%D8%A7%D9%84%D9%86%D8%B3%D8%AE-%D8%A7%D9%84%D8%A7%D8%AD%D8%AA%D9%8A%D8%A7%D8%B7%D9%8A-%D9%84%D8%AC%D9%87%D8%A7%D8%B2-%D8%A7%D9%84%D9%83%D9%85%D8%A8%D9%8A%D9%88%D8%AA%D8%B1-%D8%A7%D9%84%D8%B0%D9%8A-%D9%8A%D8%B9%D9%85%D9%84-%D8%A8%D9%86%D8%B8%D8%A7%D9%85-windows-87a81f8a-78fa-456e-b521-ac0560e32338

عندما نسمع شخصًا يتحدّث عن خدمات محوسبة "سحابية" علينا التّفكر في "حواسيب أشخاص آخرين". تعمل الخدمات السّحابية مثل Google Drive، وCloud Dropbox، وNextCloud على حفظ نسخنا الاحتياطيّة وغيرها من البيانات على خوادم (حواسيب) تلك الشّركات أو مقدمي هذه الخدمات، ما يعني أن خصمنا يحتاج إلى فيض من الوقت للوصول إلى تلك الأجهزة دون أن نلحظ تسلله (على عكس الأجهزة الّتي بحوزتنا، إذ من المرجح أن نلحظ نشاطًا مشبوهًا)؛ لذا حري بنا الاحتفاظ بنسخة محليّة من بياناتنا القيّمة.

إذا كان هناك احتمال قوي بأنّ أجهزتنا أو مساحة العمل الخاصة بنا عُرضة للإتلاف، أو قد أنّ نسخنا الاحتياطية عُرضة للسلب، فمن المنطقي تشفير بياناتنا ثم تخزينها في خدمات سحابية موثوقة.

في هذا السّياق، علينا أن نُفكّر في اللّجوء لمقدمي خدمة يمكنهم تشفير بياناتنا نيابةً عنّا (تسمى خدمات التشفير الجامع المانع (End-to-End) أو خدمات المعرفة الصفرية (Zero Knowledge)) أو تشفير ملفاتنا بنفسنا ثم الاحتفاظ بنسخ احتياطيّة منها باستخدام التّقنيات السّحابيّة.

حماية ملفاتنا قبل حفظها باستخدام الخدمات السّحابية

إن ساورنا قلق حيال إمكانية وصول شخص ما (مثل المتسللين أو جهات تقديم الخدمة) إلى الملفات التي نحتفظ بها في السُّحُب الحافظة، يمكننا حمايتهم بالتشفير.

الخدمات السّحابية المشفّرة

إذا قرّرنا الاحتفاظ بملفاتنا باستخدام التّقنيات السّحابية، ينبغي لنا استخدام أحد خيارات التّشفير التالية الّتي تضمن المعرفة الصفريّة والتّشفير الجامع المانع:

**عمل نسخ احتياطيّة باستخدام التقنيات السّحابية من خلال الأدوات المُضمّنة في نُظم التّشغيل **

نظام تشغيل الأندرويد غوغل درايف https://support.google.com/android/answer/2819582

نظام تشغيل الآي. أو. اِس. آي-كلاود https://support.apple.com/en-us/HT204025

نظام تشغيل ماك آي-كلاود https://support.apple.com/en-us/HT204025

نظام تشغيل ويندوز وون درايف https://support.microsoft.com/en-us/office/back-up-your-folders-with-onedrive- d61a7930-a6fb-4b95-b28a-6552e77c3057

يمكننا استخدام برنامج عميل البريد الإلكتروني نحو برنامج ثَندِربِرد لمعاينة بريدنا الإلكتروني وعمل نسخ احتياطيّة بوتيرة دوريّة على أجهزتنا. يشرح دليل استخدام ثَندِربرد [يُرجى إضافة رابط للدليل هنا] بالتفصيل كيفية إعداد تثبيت البرنامج لاستخدام عنوان بريدنا الإلكتروني الحالي، وتنزيل بريدنا الإلكتروني، وربما حذفه من الخادم. توفر معظم خدمات البريد الإلكتروني إرشادات بشأن كيفية تثبيت برامج أخرى لتلقي بريدنا (لهذا الغرض يُمكننا البحث في إعدادات بريدنا الإلكتروني للحصول على تعليمات بشأن بروتوكول مكتب البريد (POP3) لحذف بريدنا الإلكتروني من الخادم، أو بروتوكول الوصول إلى رسائل الإنترنت لإبقائه على الخادم.)

عمل نُسخ احتياطية من الهاتف الذكي وحفظها على الحاسوب

لعمل نسخة احتياطية من جهات الاتصال والرسائل النصية والإعدادات والبيانات الأخرى الموجودة على هاتفنا المحمول، يُمكننا توصيل جهازنا الذّكي بحاسوبنا الخاص من خلال كابل وحدات نقل وتخزين البيانات، وقد نحتاج أيضًا إلى تثبيت برنامج من الموقع الإلكتروني للشركة المصنعة لهاتفنا.

نظام تشغيل الأندرويد

نظام تشغيل الآي. أو. اِس.

نستطيع أيضًا، إن أمكن، عمل نسخ ممسوحة (مصوّرة) من كافّة أوراقنا المهمة، ثُم نعمل نسخة احتياطيّة من المواد الممسوحة أو الصّور مع المستندات الإلكترونيّة الأخرى، على النّحو الّذي سبقت مناقشته أعلاه.

لإجراء نسخ احتياطي لجميع أنواع البيانات المذكورة أعلاه، لا بدّ لنا من جُملةٍ من البرامج والعمليات. تأكد من تخزين كل نوع بيانات في موقعين منفصلين على الأقل.

إذا كنّا نعمل في مكتب، علينا أن نكتب الإجراءات ومشاركتها مع جميع الموظفين لضمان قيامهم بالاحتفاظ بنسخ احتياطيّة للملفات على نحوٍ موثوق وآمن. كذلك لا بدّ من الإبلاغ المخاطر الّتي قد تنجم عن فقدان بياناتنا لقدرتنا على القيام بأعمالنا. في هذا السّياق، من المفيد العمل معًا لرسم شبكة كتلك المذكورة أعلاه لتحديد جميع البيانات التي يتم تداولها في مكاتب عملنا.

عندما نضع خطة للإبقاء على نسخ احتياطيّة، علينا مقاربة الأمر من منظارٍ أوسع: كيف يمكننا التعافي من كارثة فقد البيانات ومواصلة العمل؟ لا ينبغي أن تقتصر خطتنا على ملفاتنا فحسب، بل يجب أن تشمل أيضًا ما يلي:

يُذكر في هذا السّياق، أن التّخطيط لهذا الغرض قد يقتضي تكريس مخصّصات ماليّة لتعافي من تبعات فقدان البيانات والمعدّات، لذا يُمكننا مثلًا تخصيص بند لهذه المسألة ضمن منحة تمويل أعمالنا.

يستند محتوى هذا القسم على مادّة "سُبل إتلاف البيانات " المتاحة عبر منصّة دليل عدَّة الإسعاف الأوّلي الرّقمي: https://securityinabox.org/en/files/destroy-sensitive-information/.

يستخدم الهاتف أو الحاسوب ذاكرته كشخصٍ يسعى لحفظ محتوى ورقة؛ فيكتب بقلم الرصاص، ويجمع الملفات التي نطلب منه حذفها (مثل الملفات المؤقتة أو الملفات الموجودة في سلة المهملات أو سلة المحذوفات). وعندما يحتاج إلى مساحة أكبر، فإنّه يمحو جزءًا من المكتوب على الورقة في الكومة المخصصة للحذف ويكتب على ذلك الجزء من الورقة كرّة أخرى بيانات لملفات جديدة.

عندما نسحب ملفاً إلى سلة المهملات ونفرغها، فإن الهاتف أو الحاسوب لا يزيل ذلك الملف فعليًا، فالأمر أشبه بإزالة الملصقات من خزانة الأرشيف مع ترك الملفات داخلها. إذ أنَّ "حذف" ملف ما هو بمثابة إعلام وإخبار لهاتفنا أو حاسوبنا بأنّه يمكن استخدام المساحة التي كان يشغلها الملف المحذوف لغيره. حتى يقوم الجهاز بحفظ ملف آخر في تلك المساحة، وبالتّالي يُمكن لمن يستطيع الوصول إلى الجهاز والأدوات المناسبة معاينة الملف بعد حذفه.

تتميّز الأدوات التي نوصي بها بأنها تمكنّنا من مسح أكثر من الملصقات والتسميات، فهي تكتب خربشةً على كل كلمة عدة مِرار إلى أن يتلاشى أي أثر للملف الأصلي. يتفق خبراء الأمن على أن "مسح" المساحة غير المستخدمة في هاتفنا أو حاسوبنا بهذه الطريقة كفيل بمنع المتسلل من قراءة ملفاتنا المحذوفة.

لكن ثمَّ استثناء كبير لهذا، ففي جميع الهواتف والحواسيب الحديثة خطر يكمن في محركات الأقراص الأحدث التي تسمى محركات الأقراص الصّلبة الثّابتة (Solid State Drive) ففيها تقنية تحول دون مسح محتوياتها بالكامل، وتُعرف هذه الخاصيّة توزيع التّلف (Wear Leveling). لمزيد من المعلومات عن تحديات مسح محرّكات الأقراص الصّلبة الثابتة: https://t.ly/Llq05 لتعسير استعادة ما نمسحه عن محرّكات الأقراص الصّلبة الثابتة، ينبغي لنا تشفير هذه الأقراص (ينبغي إدراج رابط للقسم الأوّل من المحور الخامس من الفصل الثّاني (2.5.1)) بأسرع ما يُمكن، لا سيّما إذا أردنا التّخلّص منها؛ من الضّروري أيضًا تشفير محرّكات الأقراص قبل إعادة استخدامها.

لكن تأمين أدوات الحذف لن يحذف الملفات ما لم نحذفها أو نوجّه الجهاز أو الأدوات بحذفها الّتي ينبغي أن نتعامل معها بكثير من الحذر، إن كنّا نتعامل مع هذه الأدوات للمرّة الأولى، علينا اتباع هذه الخطوات بدقّة لحذف الملفات بأمان وفعاليّة. هناك عدة طرق لمسح البيانات الحسّاسة من أجهزتنا. يمكننا مسح ملف واحد فقط، أو محتويات سلة المهملات، أو المساحة الفارغة على محرك الأقراص، أو محرك الأقراص بأكمله.

ينبغي لنا محو آثار أنشطتنا على أجهزتنا بإزالة سجل الأنشطة عن الجهاز والتّصدّي لأي برمجيات خبيثة للحفاظ على جودة أداء أجهزتنا. من الصّعب العثور على هذه الملفات وإزالتها بأمان، وهذا ما يسوقنا إلى السّطور التّالية الّتي تُخبرنا أكثر عن هذه الملفات.

تحتفظ متصفحات الويب الّتي نستخدمها نصوص، وصور، وملفات تعريف الارتباط، ومعلومات الحسابات، وسجل المواقع الإلكترونيّة الّتي نزورها، والبيانات الشخصية المستخدمة لملء نماذج التسجيل عبر الإنترنت. يُضيء القسم المخصّص لمتصفح Firefox على المزيد عن تلك البيانات، وكيفيّة حذفها في كثير من الأحيان.

تحفظ أجهزتنا والتّطبيقات الموجودة عليها نُسخًا مؤقتة من الملفات التي نعمل عليها، بحيث إذا تعطل الجهاز أو انقطع التيار الكهربائي، لا نفقد كل شيء. مثلًا إذا حذفنا الملف الذي نعمل عليه، فإنّ ما يُحذف هو النّسخة الحالية منه، لكن جهازنا يُبقي على الملفات المؤقتة الأقدم منه بطرق يصعب العثور عليها وإزالتها دون أدوات خاصة. تحفظ التطبيقات والأجهزة أيضًا كافّة أنواع الاختصارات الأخرى لتسهيل حياتنا، بما في ذلك ما تنسخه إلى الحافظة.

نظام تشغيل الأندرويد يُمكننا استخدام برنامج CCleaner لأنظمة تشغيل الأندرويد https://support.piriform.com/hc/en-us/restricted? return_to=https%3A%2F%2Fsupport.piriform.com%2Fhc%2Fsections%2F360011430271-How-to- use-CCleaner-for-Android&locale=en-us لإزالة الملفات المؤقتة والمخفيّة.

نظام تشغيل لينكس يُمكننا استخدام برنامج BleachBit لنظام تشغيل اللينكس https://www.bleachbit.org/ لإزالة الملفات المؤقتة والمخفية، يُمكننا أيضًا الاطلاع على أدلّة استخدام البرامج https://docs.bleachbit.org/.

نظام تشغيل ماك يُمكننا استخدام الملفات والمجلدات المُخصّصة https://support.piriform.com/hc/en-us/restricted? return_to=https%3A%2F%2Fsupport.piriform.com%2Fhc%2Farticles%2F360047943632-Including- files-and-folders-for-cleaning-with-CCleaner-for-Mac&locale=en-us [الرّابط لا يعمل!] تُوجد هذه الخاصيّة في برنامج CCleaner لنظام تشغيل الماك لإزالة الملفات المؤقتة والمخفيّة.

نظام تشغيل ماك

نظام تشغيل لينكس يُمكننا استخدام BleachBit https://www.bleachbit.org/ باتباع الخطوات المدرجة في الدّليل الإرشادي التّالي https://ssd.eff.org/module/how-delete-your-data-securely-linux.

نظام ويندوز

قد تبدو مسألة حماية معلوماتنا التّعريفيّة أمرًا بسيطًا ينقضي بتمويه للوجوه الظّاهرة في الصّورة أو تغطية التّفاصيل الحسّاسة أو الأماكن الظّاهرة. إلّا أنّ الأمر ليس بهذه السّهولة، فمن لديه الملف قد يستطيع ما نحاول إخفاءه إن لم نُحكِم التمويه بطريقة محدّدة، وهذا يسوقنا إلى تطبيق Obscuracam الّذي يساعدنا على إحكام تمويه صورنا بأمان.

تحتوي الصور على معلومات أكثر ممّا نراه، إذ تحتوي كافة الملفات على كمية صغيرة من المعلومات عن كيفية إنشائها ومكانه. تسمى هذه المعلومات البيانات الوصفية. يمكننا عادةً إلقاء نظرة على بعض البيانات التّعريفيّة للملف على حاسوبنا بالنّقر بزر الفأرة الأيمن على الملف واختيار "خصائص" أو "الحصول على معلومات."

قد تتضمن بعض البيانات التعريفيّة موقعنا أو الجهاز الذي تم إنشاء الملف به: معلومات يمكن أن يستخدمها شخص يعاين الملف للتعرف علينا. لتفادي ذلك يُمكننا الاستعانة ببرامج Scrambled Exif ، وMetaX، وExifcleaner لمسح البيانات التعريفية بأمان. للمزيد من المعلومات عن البيانات التّعريفيّة وكيفيّة تخفيف ملفاتنا منها، يُمكن الاطلاع على هذه المقالة.

عند إقدامنا على مسح بيانات محرّك أقراص صلبة بالكامل، يتعيّن علينا تشغيل نظام تشغيل حاسوبنا من محرّك أقراص مختلف لأن برنامجًا مثل Eraser لا يُمكنه مسح الجهاز بالكامل إن كان في وضع التّشغيل، وهما يستدعي إزالة محرك الأقراص المُراد محو بياناته من حاسوبنا وتحويله إلى محرك أقراص صلبة خارجي.

خطوات تنطبق على كافّة الأجهزة

الهواتف التأكّد من تشغيل التّشفير الكامل للقرص، إن أمكن، على أن نُراجع إضاءات القسم الأوّل "خيار التّشفير الكامل لأجهزتنا" من المحور الخامس من الفصل الثّاني "حماية البيانات" قبل الإقدام على ما في أجهزتنا من بيانات.

نظام تشغيل الأندرويد أولًا نبدأ بإعادة ضبط المصنع https://support.google.com/android/answer/6088915، ثُم نُثبّت تطبيق Extirpater https://f-droid.org/packages/us.spotco.extirpater/ لمباشرة محو كل أثر متبق في شريحة الذّاكرة، من المفيد في هذا السّياق مراجعة القسم الثّالث " إزالة آثار أنشطتنا على أجهزتنا" من المحور الخامس من الفصل الثّاني "إتلاف البيانات."

نظام تشغيل الآي. أو. اِس لمحو بيانات جهازنا بأمان علينا اتباع التّعليمات في الرّابط التّالي: https://support.apple.com/en-us/HT201351.

أجهزة الكمبيوتر

نظام تشغيل ماك

نظام تشغيل ويندوز

ماذا نفعل حال بيع حاسوبنا أو هاتفنا القديم أو إعطائه لغيرنا أو التّخلّص منه كما قلنا سابقًا، تتطلب عملية مسح القرص وقتاً ليس بالهين، ومن غير السائغ إعطاء الجهاز دون قرصه، لكن عند بيعه أو التّخلص منه، فلا مناص من أخذ الاحتياطات التّالية كي لا نُسلّم ملفّات حسّاسة لشخص آخر.

نظام تشغيل الويندوز للأجهزة العاملة بنظام الأندرويد، يُمكننا اتباع الإرشادات التّالية (رابط zu 2.2.2 Absatz: حماية أجهزتنا العاملة بنظام الأندرويد)؛ وذلك لإزالة الجهاز المُباع أو المُتخلَّص منه من قائمة الأجهزة المرتبطة بحسابتنا على الفضاء الرّقمي

نظام تشغيل الآي. أو. اِس للأجهزة العاملة بنظام الآي. أو. اِس. يُمكننا اتباع الإرشادات التّالية (رابط zu 2.2.2 Absatz: إزالة الحسابات الّتي لا لزوم للإبقاء على ارتباطها بأجهزتنا)؛ وذلك لإزالة الجهاز المُباع أو المُتخلَّص منه من قائمة الأجهزة المرتبطة بحسابتنا على الفضاء الرّقمي.

نظام تشغيل لينكس للأجهزة العاملة بنظام لينكس، ينبغي لنا اتباع الإرشادات التّالية (رابط zu 2.2.2 Absatz: إزالة الحسابات الّتي لا لزوم للإبقاء على ارتباطها بأجهزتنا)؛ وذلك لإزالة الجهاز المُباع أو المُتخلَّص منه من قائمة الأجهزة المرتبطة بحسابتنا على الفضاء الرّقمي.

نظام تشغيل ماك للأجهزة العاملة بنظام ماك، ينبغي لنا اتباع الإرشادات التّالية (رابط zu 2.2.2 Absatz: إزالة الحسابات الّتي لا لزوم للإبقاء على ارتباطها بأجهزتنا)؛ وذلك لإزالة الجهاز المُباع أو المُتخلَّص منه من قائمة الأجهزة المرتبطة بحسابتنا على الفضاء الرّقمي.

نظام تشغيل ويندوز للأجهزة العاملة بنظام ويندوز، ينبغي لنا اتباع الإرشادات التّالية (رابط zu 2.2.2 Absatz: إزالة الحسابات الّتي لا لزوم للإبقاء على ارتباطها بأجهزتنا)؛ وذلك لإزالة الجهاز المُباع أو المُتخلَّص منه من قائمة الأجهزة المرتبطة بحسابتنا على الفضاء الرّقمي، بما في ذلك:

حتى لو كان القرص المدمج أو قرص دي. في. دي. يتيح لنا حفظ بيانات إضافية عليه (أي إذا كان قابلاً لأن يحفظ عليه بيانات مرّة أخرى)، فمن الأفضل إتلافه، إذ أنّه من الصعب للغاية مسح محتويات الأقراص المدمجة والدّي. في. دي بالكتابة على ما فيها من بيانات.

ربما نكون قد سمعت قصصًا عن المعلومات التي يتم استردادها من الأقراص المضغوطة أو أقراص الفيديو الرقمية (DVD) بعد تقطيعها إلى قطع صغيرة. وفي حين أن هذا ممكن، فإن إعادة بناء المعلومات بهذه الطريقة تستغرق قدرا كبيرا من الوقت والخبرة. احكم بنفسنا على ما إذا كان شخص ما قادرًا ومن المحتمل أن ينفق هذا المستوى من الموارد لإعادة بناء القرص الذي قمنا بتمزيقه.

قد تكونون قد سمعتم قصصًا عن استرجاع معلومات من أقراص مدمجة أو أقراص الدي. في. دي بعد تقطيعها إلى قطع صغيرة. رغم أنّ هذا ممكن، إلّا أن إعادة بناء المعلومات بهذه الطريقة يتطلب قدرًا هائلًا من الوقت والخبرة؛ لذا فإن الأمر متروك لتقديرنا إذا ما كان هناك حولنا شخص قادر ومستعد لبذل الموارد المطلوبة لإعادة بناء قرص بعد أن أضحى شظايا متناثرة.

لهذا الغرض علينا:

تخلص من القطع في مواقع مختلفة بعيدًا عن منزلك أو مكتبنا لتجعل عملية إعادة الإعمار أكثر صعوبة.

نوصي بمسح كل المساحة "الفارغة" على أجهزتنا بوتيرة دوريّة. قد تبقى بعض آثار المعلومات المحذوفة في شريحة الذّاكرة بعد إعادة ضبط هواتفنا وفقًا لإعدادات المصنع؛ لذا:

آخر تحديث: 19 تمّوز/يوليو 2023، بالتعاون مع مجموعة الحماية الشاملة

اقرأ المزيد

اقرأ المزيد اقرأ المزيد

اقرأ المزيد