3 إدارة مخاطر الأمان الرّقمي

آخر تحديث: 6 تشرين الثاني/نوفمبر 2023 بالتعاون مع مجموعة الحماية الشاملة

آخر تحديث: 6 تشرين الثاني/نوفمبر 2023

بالتعاون مع مجموعة الحماية الشاملة

المُخرجات: باستكمال هذا الفصل واتباع إرشاداته سنتمكّن من:

بالإضافة لما سبق، يعرّفنا هذا الفصل على مختلف العوامل التي قد تؤثر على سلامتنا.

تعد عمليّة تقييم المخاطر في مجال الأمن السيبراني عاملًا حاسمًا في تحديد الثغرات الكامنة في بنية الأمان التّحتيّة كما في التّوزيع الاستراتيجي للموارد لتخفيف المخاطر المحتملة.

تُمِّد تقييمات المخاطر السّيبرانيّة مؤسّسات المجتمع المدني، والصحفيين/ات، والمدافعين/ات عن حقوق الإنسان بنظرة ثاقبة على وضعهم الأمني بتمكينها لهم من تحديد نقاط الضعف والثّغرات التي يمكن استغلالها من المتربصين، وبالتّالي استباق المخاطر بتخصيص الموارد اللّازمة لمواجهتها ضمن إطار أمان أقوى وأكثر مَرَانة.

تُشكّل تطبيقات الويب غالبًا هدفًا للتهديدات السيبرانية لما تنطوي عليه من مواطن ضعف متأصلة في بُناها. في هذا السّياق، تُساعد تقييمات المخاطر الشّاملة المُحاكة خِصِّصًا لتطبيقات الويب على فهم المخاطر التي تواجهها هذه التّطبيقات وتُمكِّن تنفيذ الاستراتيجيات التّخفيفيّة المنشودة، كما تُعزّز هذه الخطوة من أمان تطبيقات الويب بتقييم ومعالجة ما يتربص بها من مخاطر، عدا ما لها من أثر في الحد من الوصول غير المصرّح به وانتهاكات البيانات والأنشطة الخبيثة الأخرى.

بإيجاز، تعتبر تقييمات المخاطر السيبرانية عاملًا حاسمًا في تشكيل المشهد الرّقمي، لما تؤدّيه من وظيفة استباقية تُحدِّد مواطن الضّعف، وتُسهم في تخصيص الموارد بكفاءة، وتخفيف المخاطر المحتملة. بتعبير آخر تؤدّي هذه التّقييمات دورًا أساسيًا في تقوية تدابير الأمان والحماية من التهديدات السيبرانية ضمن إطار تطبيقات الويب والحضور الرّقمي والمتصل بالإنترنت.

التّهديدات، ومواطن الضّعف، والمخاطر يمكن تعريف الفروق بين التّهديدات، ومواطن الضّعف، والمخاطر كما يلي:

تُعرّف مواطن الضّعف بأنها أي نقطة ضعف في نظام، أو عمليّة، أو طريقة عمل منظمة أو فرد، بأي أنها بمثابة انكشافنا على الهجمات والأضرار. بعبارة أخرى هي عيوب أو نقاط ضعف في النظام التي يمكن إصلاحها بمُجرّد تحديدها. تشمل هذه المواطن قدرتنا على منع هذا الضّعف أو التقليل منه. إذا كانت قدرتنا على التعامل مع هذه المواطن أكبر من حجم الضعف نفسه، فلا تُعْتَبَر بالضرورة نقطة ضعف؛ أمّا إن فاقت مواطن الضّعف قدرتنا على التعامل معها، فلا مناص من اعتبارها عيوبًا بالنظام لا بدّ لنا من تصويبها.

أمّا التّهديد، فهو أي شيء يعرّض ناسنا وأشيائنا للخطر، أو يعيق عملنا، أو يسفر عن ضروبٍ أخرى من الضّرر (نحو الإضرار بالسّمعة)، يُعزى هذا النّوع من التّهديدات إلى شخص آخر يُمكننا تحديده لكن لا يقع ضمن نطاق سيطرتنا وتحكمنا.

تُشير المخاطر إلى مآل استغلال تهديد لأحد مواطن الضّعف، بعبارة أخرى: مواطن الضعف + التهديد = المخاطر

تنطوي المخاطر على احتمالية حدوث أمر ذي أثر ما على ناسنا، وأشيائنا، ومنظمتنا، أو عملنا.

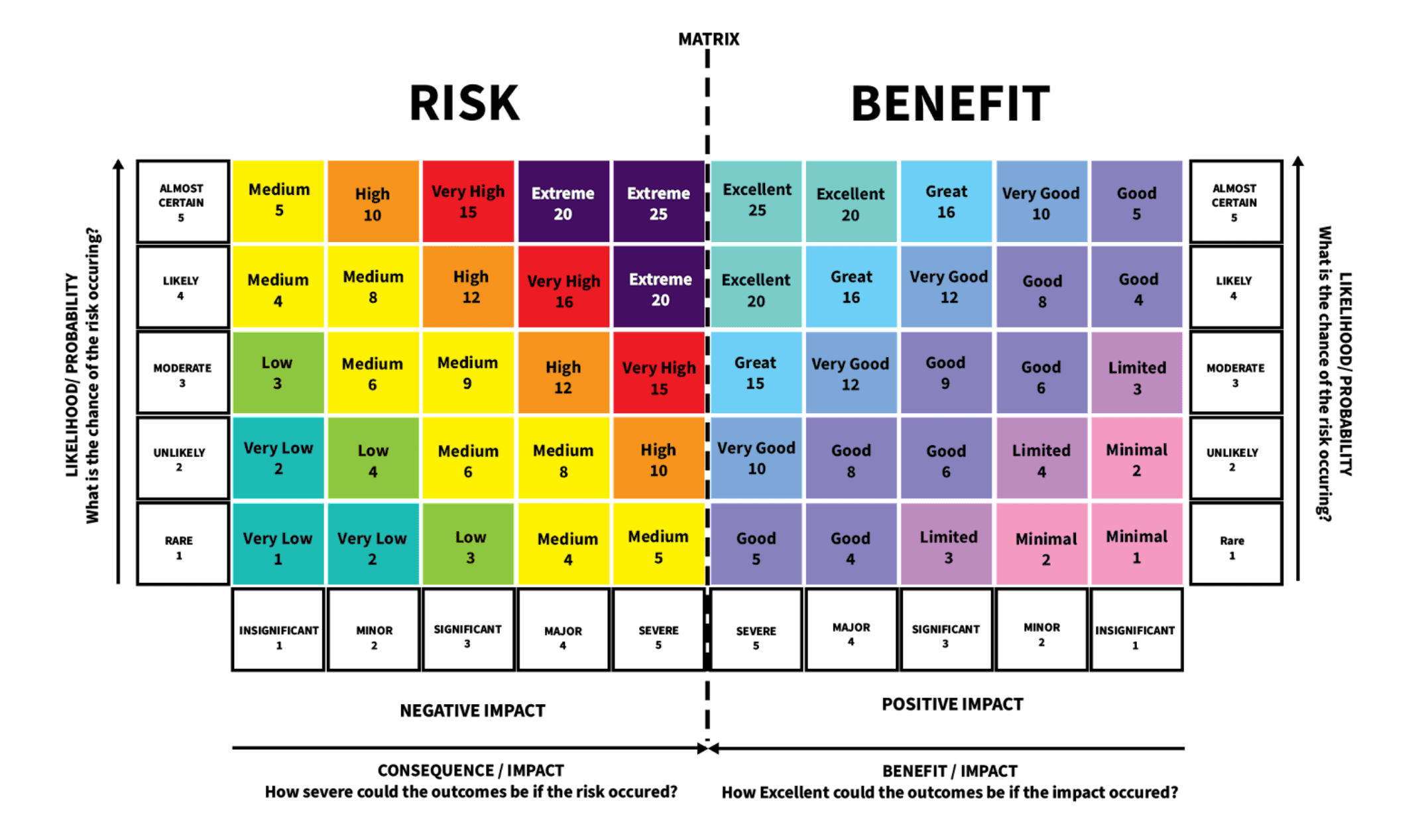

تعريف المخاطر: يوسّع تعريف المخاطر الّذي وضعته المنظّمة الدّوليّة للتوحيد القياسي مفهوم المخاطر من دائرة إمكانية الإضرار أو التّسبب بخسارة إلى إحداث "التباس في أهداف المنظّمة،" ما يتعدّى السّلبيات ليشمل الآثار الإيجابيّة أيضًا (المنظّمة الدّولية للتوحيد القياسي، 3100:2009). بصيغة أخرى، يدمج هذا التّعريف مفهوم "الفرصة" ضمن بوتقة المخاطر.

يمكن تقسيم المخاطر التي يواجهها أي شخص إلى ثلاثة أنواع بناءً على:

الهوية (الملف الشخصي): من العمر، والجنس، والمؤشرات الدّينية، والعرق، والميول الجنسيّة، إلخ.

والمهنة: مثل الصحفيين/ات، والناشطين/ات، والعاملين/ات في المجال الإنساني.

البيئات الشخصيّة والمهنيّة: نحو المواقع الجغرافيّة المعرضة للكوارث الطبيعيّة، والاضطرابات والقلاقل المدنية، والعداء تجاه الصحفيين/ات.

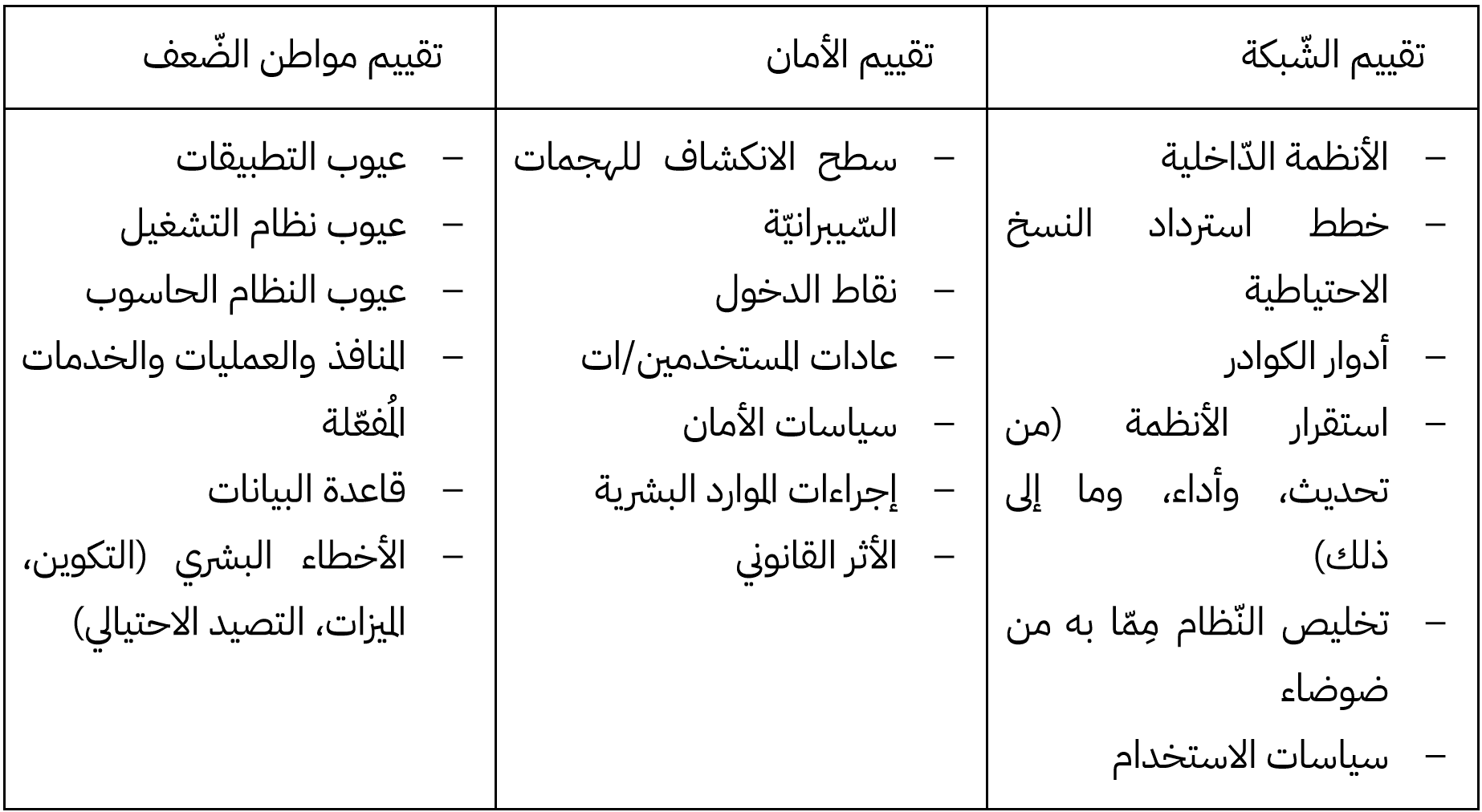

في عالم الأمن السيبراني، تبرز الضرورة المُلحة لتقييم المخاطر المتعلقة بشبكات الاتصال وأنظمة الأمان وكشف نقاط الضعف.

تعتمد معظم المنظمات التّعريفات التّالية:

تقييم المخاطر

تُعد التقييمات المتواترة لمخاطر الأمان السيبراني ضرورة لا غنىً عنها لتحديد الأصول الأكثر عرضة للتهديدات، وتقييم الخسائر المحتملة التي قد تتمخض عن استغلال هذه المخاطر، عدا تحديد أولويات تدابير تخفيف آثار المخاطر الأكثر إحاقة برسالة المنظمة.

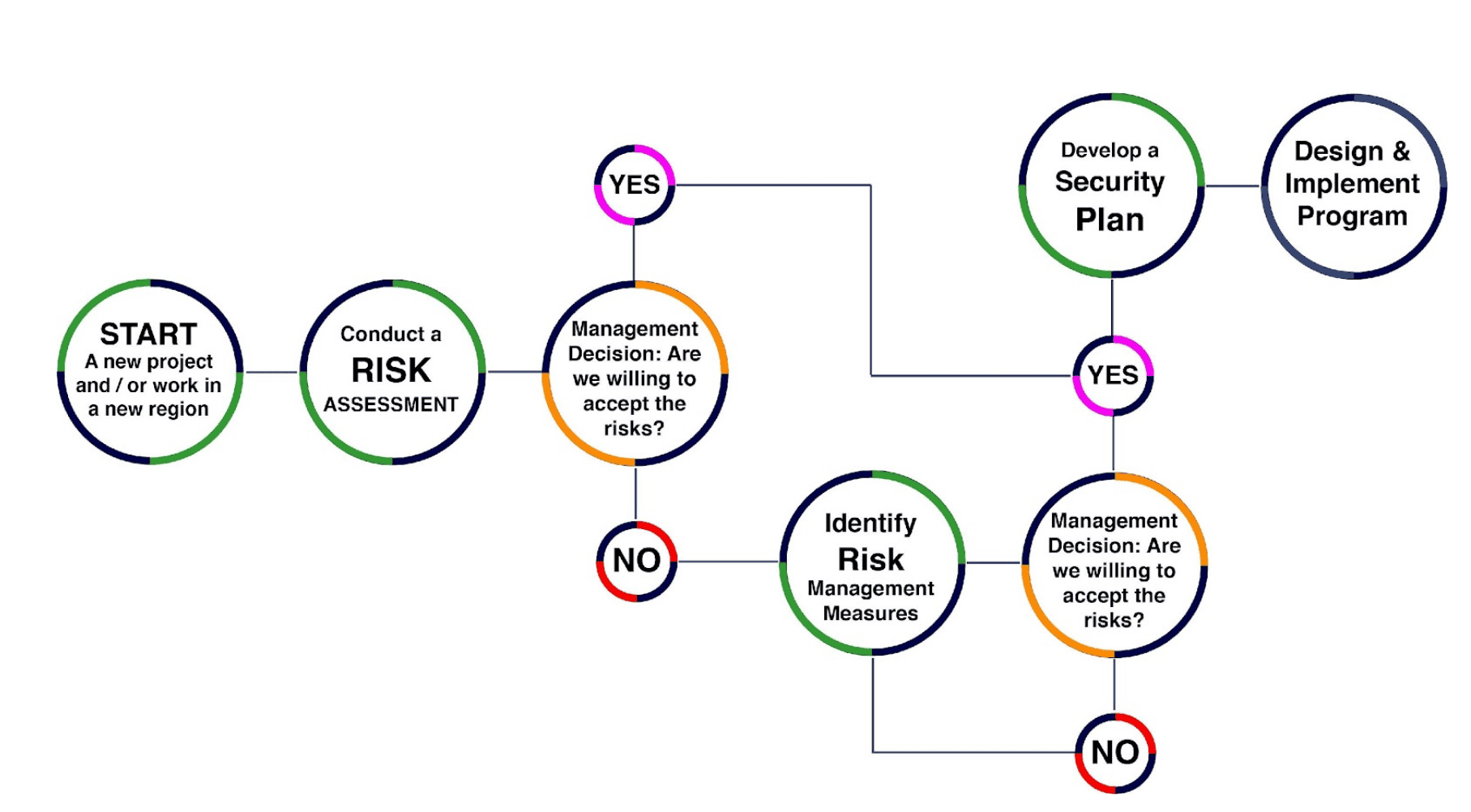

يشكّل تقييم المخاطر عملية لا بدّ من فريق لإكمال دائرتها، أي أكثر من شخص. تتضمن هذه العملية تحديد الأهداف، والتعرف على المخاطر، وتقييمها، وتطوير الأهداف، ورصد المخاطر وتحقيق الأهداف والتواصل بشأنها. في ذات السياق، يقدّم تقييم المخاطر نظرة ثاقبة على المخاطر التي قد تتعرض لها منظّماتنا، وبرامجنا، والأهم من ذلك، الأشخاص عند تواجدهم في موقع محدد. يعتبر تقييم المخاطر الأمنية جزءًا لا يتجزأ من تصميم وتنفيذ البرامج والحضور المستدامين على الإنترنت، عدا أنّه الخطوة الأولى في رحلة إعداد تدابير الأمان والسلامة الرّقميّة الضروريّة لمنظّماتنا.

من المهم تذكر أن هذا الأداة تستخدم لإثراء صناعة القرارات واتخاذها، فضلًا عن إدماج المعلومات المستقاة من تحليل سياق منظماتنا ومناطق عملها، تلك الخطوة المهمّة في إجراء تقييم شامل لمخاطر الأمان.

على الرغم من أهمية دور مديري الأمان والنقاط المركزية في قيادة عملية تقييم المخاطر، يظل من الضروري أن تشمل هذه العملية طواقم الإدارة العليا وأصحاب المصلحة المحليين، وبخاصة فرق البرامج، لجمع أكبر قدر ممكن من المعلومات وتعدد الآراء حيال المخاطر المتنوعة التي تحيط بالموظفين في بيئة عملهم. يفضي هذا النهج التشاركي إلى تقييم شامل ومتكيف، يمكن أن يسهم في تحديد الإجراءات الواجب اتخاذها للقضاء على المخاطر أو تخفيفها أو السيطرة عليها، وتحديد الأولويات بناءً على درجة تأثير هذه المخاطر واحتمالية وقوعها.

في حالة الاستجابة للطوارئ، قد يكون من الصعب إجراء تحليل وتقييم شاملين للسياق ولمخاطر الأمان لتحديد التهديدات المحيطة بمنظمتنا، لما تقتضيه هاتان العمليتان من بحث ووقت كاف في بيئة العمل.

في خضم استجابة منظمتنا لحدث طارئ، يمكننا البدء بإجراء تقييم سريع لمخاطر الأمان خلال المراحل الأولية للتأهب أو عند تطوير برنامج جديد. يتبع ذلك دمج نتائج هذا التقييم في استراتيجية البرنامج الشاملة وتصميمه. مع مرور الوقت وتوفر مزيد من المعلومات، يمكننا تعزيز التحليل وتحديثه باستمرار.

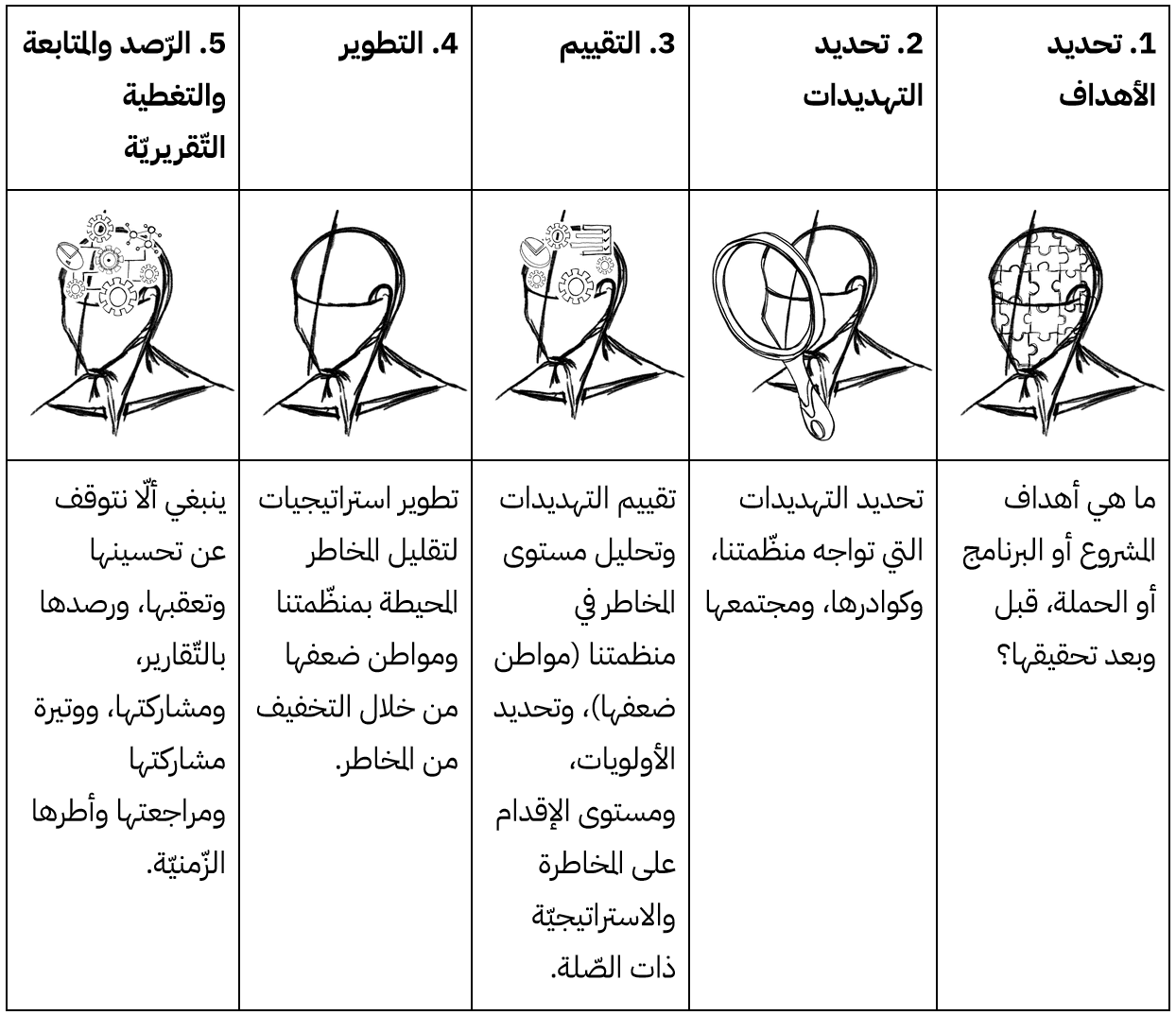

يُمكن إجراء تقييمات مخاطر الأمان في أي مرحلة باعتبارها جزءًا لا يتجزأ من عملية التقييم الأوسع للبرامج. تتضمن هذه التقييمات ثلاث خطوات أساسية: أولًا، تحديد التهديدات ثانيًا، تقييمها، ثالثًا، تطوير استراتيجيات فعّالة للتخفيف من المخاطر وآثارها.

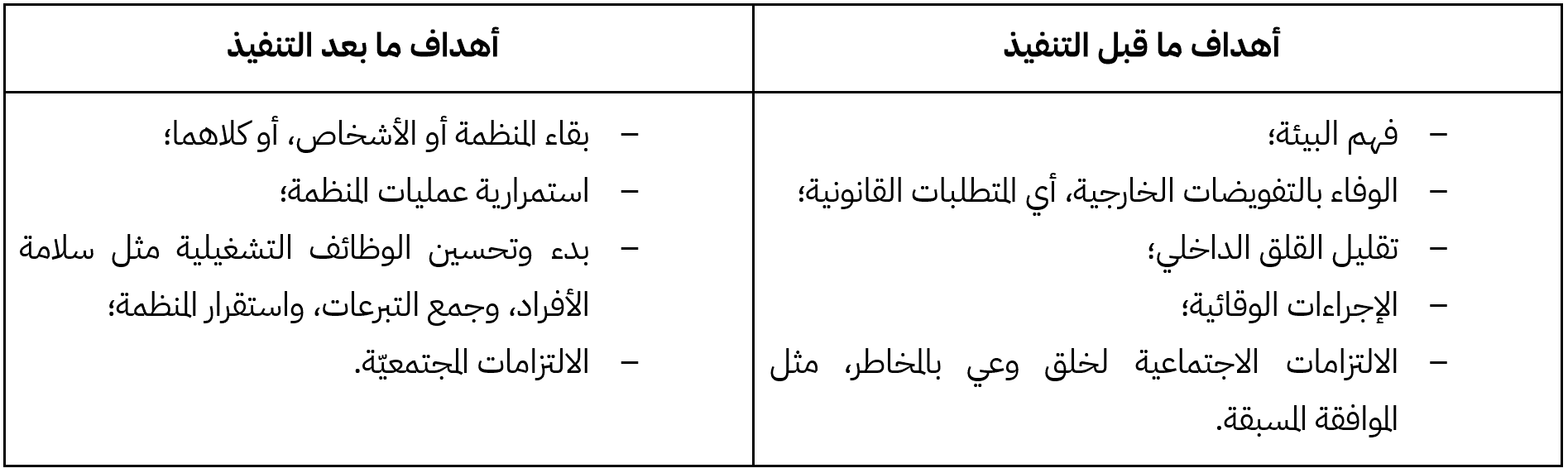

الخطوة الأولى: تحديد الأهداف

الخطوة الثّانية: تحديد التهديدات

ينطوي العمل في بيئات تحفها المخاطر على تهديدات قد تلحق الضرر بنا قبل حتى بدء أي عمليات من قبل منظماتنا. تتنوع هذه المخاطر التي قد تؤثر سلبًا على قدرة منظماتنا في تقديم برامجها.

تشمل الخطوة الثانية من عملية تقييم مخاطر الأمان تحديد مجموعة واسعة من التهديدات ضمن السياق الذي تنشط فيه منظمتنا، والتي قد تشكل خطرًا على مكونات البرمجيات والأجهزة الداعمة لعملياتنا، وبالتالي على مواردنا البشرية.

في عصرنا الرقمي، تستلزم شبكات الاتصال، أجهزة التوجيه، والمفاتيح، وقواعد البيانات، وموارد الخوادم، والتطبيقات الخارجية وغيرها، جهدًا دقيقًا لتحديد التهديدات. يُعد إجراء تقييم المخاطر خطوة جوهريّة في تحديد وجرد جميع الأصول، سواء كانت خارجية أو داخلية، بما في ذلك أجهزة الشبكة. يمكن لكل من هذه الأصول أن تشكل خطرًا على أماننا، وبعضها يحمل درجة خطورة أعلى من غيرها. يهدف تحديد التهديدات في الأمن السيبراني إلى الوصول إلى فهم دقيق لجميع الأصول المعلوماتية الحيوية وتحديد الأخطاء البشرية المحتملة في المناطق التي تكون فيها هذه الأخطاء مرجحة، مما يمكننا من التخفيف من هذه المخاطر والتوعية بها.

الخطوة الثّالثة: تقييم التهديدات

بعد تحديد أنواع التهديدات التي قد تواجهها منظمتنا، سواء في البيئة التشغيلية أو في حضورها على الإنترنت، تأتي الخطوة التالية في عملية تقييم مخاطر الأمان، وهي تقييم كل تهديد وتصنيف مستوى المخاطر الذي يمثله للمنظمة. سيمكننا هذا التقييم الدقيق من تحديد الأولويات وتطوير تدابير ملائمة للتخفيف من المخاطر. يتضمن تقييم التهديدات المحتملة للمنظمة فحص كل تهديد بعناية وتحديد مدى تأثيره والعواقب المحتملة له.

التحليل وتحديد الأولويات.

ما هو التهديد؟ للإجابة عن هذا السّؤال، لا بدّ لنا من إعداد قائمة بجميع التهديدات التي يمكننا تحديدها في البيئة التّشغيليّة، مثل رسالة المنّظمة، ووظائفها، وخدماتها الحسّاسة، وصورتها، وسمعتها.

أين يكمن التهديد؟ لا بدّ لنا من التّحلي بالتّحديد والدّقة في الإجابة عن هذا السّؤال، وتحديد مواقع التهديد، بما في ذلك البت إذا كان التهديد مقصورًا على منطقة أو أكثر، أو عله يمتد عبر منطقة بأكملها.

من أو ما الذي في خطر؟ للإجابة عن هذا السّؤال، علينا التّفكير في جميع الأشخاص والأشياء المحتمل تعرضها للخطر، مثل:

ما أثر أو آثار التّهديد؟ للإجابة عن هذا السؤال لا بدّ لنا من التّفكير في سيناريوهات مختلفة وتأمل الأثر المحتمل والنتائج الممكنة للتهديد. كذلك ينبغي لنا تحديد مدى خطورة تلك الآثار على منظّمتنا أو مواردنا البشريّة.

للإجابة عن هذا السؤال، علينا الغوص في سيناريوهات متعددة والتأمل في الأثر والنتائج المحتملة لكل تهديد. من المهم أيضًا تقييم مدى خطورة هذه الآثار على منظمتنا ومواردنا البشرية. تتباين التهديدات والمخاطر باختلاف سياقات التشغيل وتشمل عوامل مثل الموقع الجغرافي، وضعف الكوادر، والحضور في الفضاء الرّقمي والملف العام. عند العمل في موقع جديد، حري بنا الاستفادة من البيانات المستخلصة من تدخلات سابقة ومعلومات من المصادر المحلية لتحديد التهديدات المحتملة. كما يجب أن نأخذ في الاعتبار كيف يمكن أن يتغير مستوى الأمان لكل تهديد وفقًا للسياقات المختلفة.

يعتمد اختبار الاختراق على استخدام تقنيات تشابه تلك التي يستخدمها المخترقون لتحديد مدى صعوبة أو سهولة استغلال الثغرات الأمنية في نظامنا. بمجرد إتمام الفحوصات الدقيقة واختبار الاختراق، سنحصل على تقرير مفصل يبرز جميع الثغرات التي حُدِّدَت، مع توفير معلومات إضافية لكل ثغرة. يمثل هذا التقرير مصدرًا قيمًا يساعدنا في تحديد الأولويات ومعالجة الثغرات الأمنية المكتشفة، مما يسهم في تحسين الأمان الشامل لأنظمتنا.

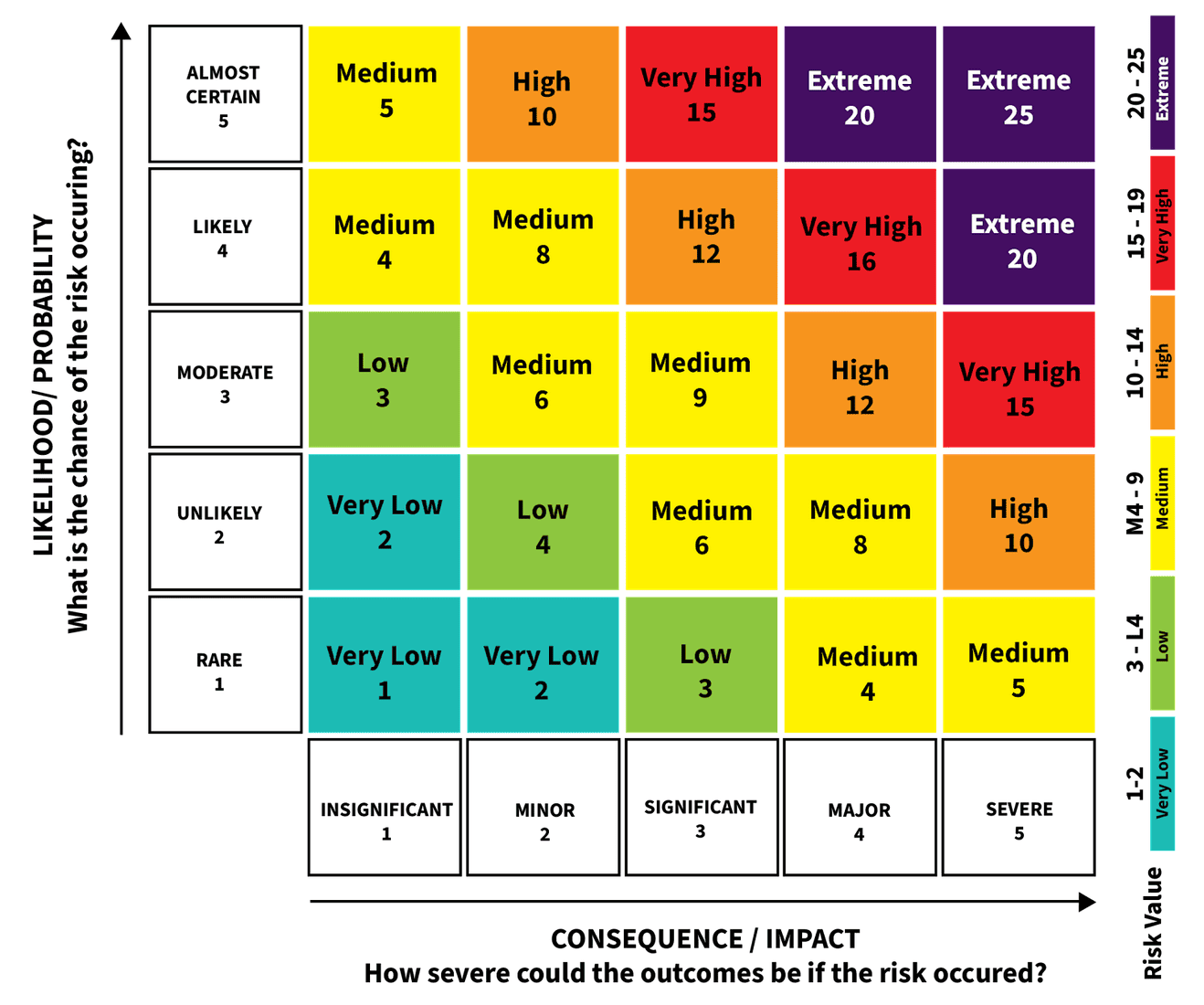

بعد تقييم التهديدات التي تواجه منظماتنا، تأتي الخطوة التالية التي تتمثل في تصنيف كل تهديد لتحديد مستوى المخاطرة المرتبطة به. يعتمد تصنيف المخاطر على مزيج من احتمالية وقوع الحادث وشدة تأثيره. نستخدم طرقًا متنوعة لتصنيف المخاطر، مثل استخدام مقياس مرقم من 1 إلى 5 أو الترميز بالألوان، لإظهار مستويات مخاطر الأمان من منخفضة جدًا إلى عالية جدًا. في هذا الإطار، يُعد استخدام المعلومات المستقاة من تقارير الحوادث الأمان السابقة أمرًا مهمًا لدعم تصنيفاتنا. نظرًا لأن التقييم يكون ذاتيًا، فإن الحصول على دعم من خبراء خارجيين أو على الأقل إجراء مناقشات داخل الفريق يُعد بمثابة تحقق من واقعية التصنيفات. أمّا لتقدير الاحتمالية، فمن المفيد التحقق من وقوع المخاطرة المحددة في منظمات مماثلة أو كيفية تقييمه تلك المنظّمات لاحتمالية تحقّق المخاطرة. في إطار عملنا مع مستويات المخاطر ومصفوفة المخاطر، يُوصى بمراجعة التصنيفات بانتظام.

الخطوة الرّابعة: تخفيف المخاطر

يُعد تطوير تدابير التخفيف، أو العلاج والتّحكّم، خطوة ضروريّة لضمان أن منظمتنا قد بذلت كل ما يُعقل من جهد لتقليل المخاطر قبل الشروع في استخدام كوادرها، ومواردها، وسمعتها في أي إجراءات؛ لما يمثل ذلك من عامل جوهري في إطار واجب العناية الذي نتحمله.

من النادر القضاء على المخاطر قضاءً تامًّا، لكن يمكن لمنظمتنا اتخاذ خطوات محددة لتقليص تعرضها لها. مع أخذ مدخلات أصحاب المصلحة في الحسبان لتوسيع فهم المخاطر، تظهر أيضًا الفائدة المضافة في تحديد التدابير التي يمكن اتخاذها للتخفيف من المخاطر، وتلك التي أثبتت فعاليتها، والإجراءات التي لم تنجح في الماضي. يجب أن تركز هذه التدابير أو "تدابير التخفيف" على الوقاية (لتقليل احتمالية تحقّق الخطر) والتخفيف (من الأثر في حالة وقوع الخطر)، ربما من خلال التجنب، والردع، أو الحماية، أو كل هذه الخيارات أو بعضها.

من المفيد أخذ هذه الإرشادات بعين الاعتبار لتطوير تدابير تخفيف مخاطر الأمان الّتي قد تساور منظّمتنا:

علينا أن نضمن توافق تدابير التخفيف مع استراتيجيتنا الشاملة لإدارة مخاطر الأمان. الهدف الأساسي من إدارة مخاطر الأمان هو تمكين منظمتنا ومواردنا البشرية من الاستمرار في المشاركة وتنفيذ البرامج على الرغم من مستويات المخاطر. لذا، يتعين علينا ضمان التطابق بين تدابير التخفيف واستراتيجية إدارة مخاطر الأمان المرعية لدى منظمتنا، سواء كانت قائمة على القبول، أو الحماية، أو الردع. كما ينبغي تحديد الأولويات لهذه التدابير بناءً على تقييم المخاطر، مع التركيز على نتائج تقييم مخاطر الأمان، معتمدين على تحليل دقيق لكل تهديد من حيث احتماليته وتأثيره وكيفية ترابطهما مع تصنيف مستوى مخاطر الأمان. فمثلًا، إذا أشار تقييم المخاطر إلى أن التهديد معين غير محتمل ولكنه سيكون ذا تأثير شديد إذا وقع، فإن التدابير التي تركز فقط على تقليل الاحتمالية لن تُسهم بفعالية في تقليل وطأة المخاطر الكلية.

يهدف وضع تدابير الوقاية الفعالة تهدف إلى تقليل احتمالية تحقق التهديد، من الضروري لمنظمتنا تحديد الإجراءات الوقائية التي يمكن اعتمادها لمنع أو خفض احتمالية وقوع التهديد. بالمثل، يجب علينا تحديد تدابير الاستجابة التي تعزز استعداد منظمتنا وقدرتها على التعامل مع التهديدات بما يساعد في تخفيف آثارها.

يُعتبر وضع تدابير الاستجابة أمرًا حيويًا خاصةً في التعامل مع التهديدات غير القابلة للوقاية مثل الكوارث الطبيعية، أو تداعي البنية التحتية، أو التحديات السياسية. مثال على ذلك تطوير أنظمة التحذير المبكر أو استخدام المؤشرات الموثوقة للإشارة إلى تصاعد مثل هذا الضّرب من المخاطر.

فيما يلي بعض المؤشرات الشائعة الّتي تدل على وقوع خرق في الأمان السيبراني:

تطوير تدابير التخفيف بالتعاون مع منظمات شريكة إذا كانت منظمتنا تعمل بشراكة مع منظمات محلية أو دولية لتنفيذ المشاريع، أو تختار العمل مع منظمة محلية كوسيلة لتقليل تعرضها للمخاطر، فمن المهم التعرف معًا على المخاطر التي قد تؤثر على كلتا المنظمتين وإيجاد طرق لتخفيف هذه المخاطر معًا.

تحديد المستوى المقبول من المخاطر المترسبة بعد تطبيق التدابير المناسبة للسيطرة على المخاطر المحددة في تقييم مخاطر الأمان الخاص بنا أو تقليلها، سيظل هناك بعض المخاطر التي تبقى والتي تسمى بـالمخاطرة المتبقية أو المترسبة. من المهم لمنظمتنا تحديد ما إذا كان مستوى المخاطرة المتبقية مقبولًا ولن يحول دون تمكن منظمتنا من تحقيق أهدافها وتقديم برامجها بأمان.

يلقي الفصل الأوّل| التهديدات الرّقمية: المؤشّرات، والوقاية، والاستجابة] نظرة عامة على التهديدات المغطاة في هذا الدليل.

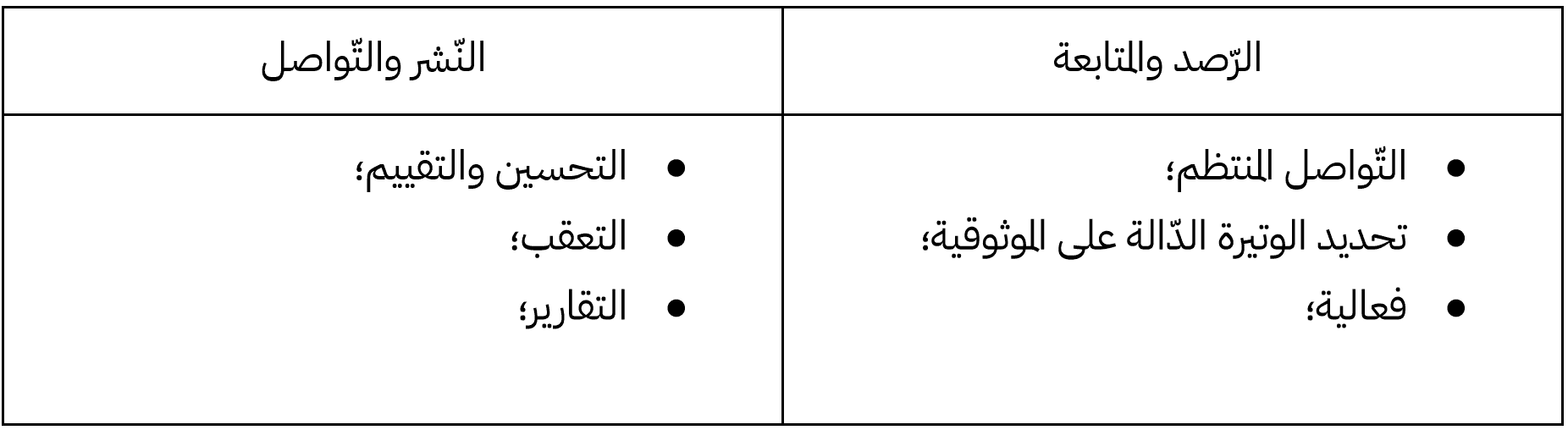

الخطوة الخامسة: الرّصد والمتابعة والتواصل

من خلال تأسيس ممارسة راسخة لإجراء تقييمات المخاطر بانتظام، ترتقي منظمتنا إلى مستوى أكثر تقدمًا في استعدادها للتعامل بكفاءة مع حوادث الأمان السيبراني. يساهم هذا النهج في تعميق فهم أهمية الاستثمار في تدابير الأمان السيبراني والفوائد الملموسة لاستثمارات مثل تقييمات الثغرات واختبار الاختراق. مع وجود فهم واضح للخسائر المحتملة المرتبطة بمخاطر الأمان، يصبح تخصيص الموارد اللازمة للتخفيف من هذه المخاطر قرارًا أوضح وأكثر استنارة، مما يؤدي إلى تبني منهج استباقي ومتين في حماية الأصول الرقمية لمنظمتنا.

على مدى العقدين الماضيين، ومع التقدم المتسارع في تقنيات الاتصال، خاصةً في الفضاء الرقمي، شهدنا تحولات كبيرة في طبيعة التهديدات السيبرانية والرقمية. هذا التطور دفع قادة منظمات المجتمع المدني لتوسيع نظرتهم العالمية، متحملين مسؤوليات تنظيمية على المستويات الوطنية (أو الإقليمية) والعالمية (ديسيه، 2012).

في مجال الأمان السيبراني والمخاطر الرقمية، رأينا توسعًا في دور قادة منظمات المجتمع المدني، حيث تجاوزوا الحدود التقليدية لمسؤولياتهم. أصبحوا الآن يؤدّون دورًا مركزيًا في مواجهة التحديات الاقتصادية والاجتماعية والبيئية، مُساهمين بشكل متزايد في الحوكمة العالمية (ديسيه، 2012). يُبرز هذا التحول الدور الأساسي لقادة هذه المنظّمات في حمايها من كثيب التهديدات التي يفرضها المشهد الرقمي الّذي لا ينفك يتطوّر ويتغيّر.

بفضل نهجهم الاستباقي في مجال الأمان السيبراني وقدرتهم على التكيف مع المخاطر المستجدة، تتمكن منظمات المجتمع المدني من التنقل في العالم المعقد والمتشابك للتقانة. من خلال مواكبتهم لأحدث التطورات، يضمن قادة هذه المنظمات تطبيق تدابير فعالة لحماية والأفراد، والمنظمات، والأمم من التهديدات السيبرانية والاضطرابات المحتملة في البنية التحتية الرقمية. كما أكد ديسيه في عام 2012 الدور الوازن والمتنامي لقادة منظمات المجتمع المدني في مواجهة المخاطر الرقمية، مشيرًا إلى دورهم الفعّال في تشكيل المشهد العالمي للأمان السيبراني.

يمكن لقادة منظمات المجتمع المدني الاستفادة من عدة مزايا عن طريق إجراء تقييمات المخاطر السيبرانية. تتضمن هذه المزايا تلبية المتطلبات التشغيلية والرّسالة، تعزيز المرانة الشاملة والموقف الأمني السيبراني للمنظمة، والوفاء بالتزامات حيال الحفاظ على أمان الفضاء السيبراني.

يُوصى بأن يقوم قادة منظمات المجتمع المدني بإجراء تقييمات دورية للأمان السيبراني، تتوافق مع الاحتياجات التشغيلية لمنظماتهم، لتقييم وضعها على هذا الصّعيد. من خلال هذه التقييمات، تُنشئ المنظمات قاعدة بيانات أساسية من معايير الأمان السيبراني، على أن تُوظَّف هذه الأخيرة مقياسًا مرجعيا للتقييمات المستقبلية، مما يساعد على استمراريّة التحسين في وضع الأمان السيبراني والمرانة مع إظهار التقدم المحرز.

يُمكن إجراء هذه التقييمات باستخدام الموارد الداخلية للمنظمة أو بالاستعانة بمساعدة خارجية. على سبيل المثال، قد تُجري المنظمات تمحيصات لثغرات أمانها السيبراني بفحص سجلاتها داخليًا وإجراء تدقيقات لشبكاتها في الفضاء الرّقمي.

وضع موازنات الأمان الرّقمي وإدارة مخاطر الأمان الرّقمي

إذا كنا جديين في التعامل مع الأمان الرقمي وإدارة المخاطر كمنظمة، فمن الضروري تخصيص موازنة لتدابير الوقاية والاستجابة المحتملة. يمكن تحقيق الأول من خلال إدراجه في موازنات المشاريع، وقد أصبح العديد من المانحين مستعدين لتضمين هذه التكاليف في تمويلهم. أما التدابير اللاحقة، فهي تتطلب عادةً نوعين من التمويل:

من الأهمية بمكان الاعتراف بوقت الفريق المستغرق في تأدية مهام الأمان الرقمي وإدارة المخاطر، سواء للوقاية أو للاستجابة. الأمان الرقمي وإدارة المخاطر ليستا مجرد مهمة صغيرة إضافية، بل هما طيف واسع من المهام التي تحتاج إلى تنسيق ودمج مستدام في موازنة الفريق وممارساته.

المصدر: تكلفة إدارة مخاطر الأمان الرّقمي للمنظمات الأهليّة (بالإنجليزيّة) | https://www.gisf.ngo/resource/the-cost-of-srm-for-ngos/

تُواجه منظماتنا في العالم الرقمي تهديدات متعددة مثل اختراق الحسابات، ومصادرة الأجهزة، والرقابة والمراقبة، والرّصد والمتابعة المفرط، وهي أمور قد تتعارض مع حقوق الإنسان. بوصفنا مدافعين/ات عن حقوق الإنسان، غالبًا ما نكون هدفًا رئيسيًا للخصوم والمعارضين.

يواجه المدافعون/ات عن حقوق الإنسان والصحفيون/ات تحديات خاصة في سياق عملهم، حيث يتعرضون غالبًا لاستهداف مكثف من مناهضي وخصوم رسائلهم. يمكن أن يُترجم هذا الاستهداف في شكل تهديدات لسلامتهم الجسدية والنفسية، بالذّات عند تغطية قضايا حسّاسة في مجال حقوق الإنسان. تتحول القضايا التي يسلطون الضوء عليها أحيانًا إلى مصادر خطر مباشر على أمنهم وسلامتهم.

يُعد الاهتمام باحتياجات الأمان وتجارب المدافعين/ات عن حقوق الإنسان مطلبًا لا غنى عنه لبناء مجتمعات رقمية ديمقراطية تُعطي الأولوية للأمان والمرانة. إذ يمثل هذا النهج خطوة أساسية نحو تعزيز مجتمعات تحترم الحقوق وتوفر بيئة آمنة للجميع.

أصبحت الحاجة إلى تقييم المخاطر أكثر أهمية الآن أكثر من أي وقت مضى بالنسبة للصحفيين/ات والمدافعين/ات عن حقوق الإنسان. فقد أتى الإعلان المتعلق بالمدافعين عن حقوق الإنسان وإنشاء ولاية المقرر الخاص بشأن وضعهم لتلبية حاجة التّطرق لدورهم والاعتراف بأهميته في تعزيز احترام حقوق الإنسان، وأيضًا لتسليط الضوء على خطورة ومدى الانتهاكات التي يتعرضون لها. تعكس هذه الخطوات الاعتراف بالحاجة إلى حماية ودعم الصحفيين/ات والمدافعين/ات الحقوقيين في مساهمتهم الجوهرية لتحقيق وتعزيز حقوق الإنسان.

من الضروري الإشارة إلى أن التركيز المفرط على السياسات والممارسات التقييدية كوسيلة لتحقيق الأمان قد ينطوي على مخاطر. قد يؤدي هذا النهج إلى تقييد حقوق الإنسان والحريات، مما قد يؤدي إلى تطبيق تدابير غير متوازنة أو غير كافية. تمتلك الدول القدرة على استغلال القوانين والممارسات المتعلقة بالأمان السيبراني تحت ذريعة ردع الجرائم أو مكافحة الإرهاب، مما يتيح لها زيادة تحكّمها بالمواطنين والمواطنات.

دروس عمليّة

من الضروري أن يستخدم جميع أفراد منظمتنا ذات تصنيفات مخاطر الأمان السيبراني لضمان توحيد البيانات باختلاف السياقات. وفي حالة التعاون مع منظمات شريكة، يجب علينا مشاركة وفهم المعايير المشتركة لمستوى مخاطر الأمان السيبراني.

لا يُعد تقييم المخاطر مجرد عملية علمية دقيقة، بل إنه يأخذ في الاعتبار السياق التشغيلي وهشاشة الكادر وعوامل أخرى (مثل الخبرة). ومن هنا، يكتسب تقييم المخاطر المُجرى بالتعاون مع الفريق الميداني قيمة خاصة.

أظهر استطلاع أجرته فيريزون في عام 2022 درسًا عمليًا مهمًا؛ حيث وُجد أن الغالبية العظمى من خروقات البيانات (82%) كانت نتيجة خطأ بشري. يُبرز هذا المُعطى أهمية الاستثمار في البرامج التدريبية والتوعوية الشاملة في الأمان السيبراني للكوادر والموارد البشريّة. من خلال تعليم الكادر أفضل الممارسات والمخاطر المحتملة وكيفية التخفيف منها، يمكن للمنظمات تقليل احتمالية الأخطاء البشرية التي قد تسفر عن خروقات بياناتيّة، مما يعزز مرانة الأمان السيبراني للمنظمة إلى حد بعيد.

يشكل تشغيل موقع إلكتروني للتجارة الإلكترونية تحديًا كبيرًا، خاصةً عندما يتعلق الأمر بمعالجة عمليات الدفع والتعامل مع بيانات بطاقات الدفع الحساسة. في ظل خطر اختراق بوابات الدفع، من الضروري توجيه موارد إضافية نحو تعزيز أمان هذه البوابات في منظمتنا. باتخاذ هذا الإجراء، نضمن حماية معلومات الدفع للعملاء بكفاءة، مما يساهم في الحفاظ على الثقة في منصتنا وسلامتها.

إذا كانت منظمتنا تخزن معلومات شخصية يمكن استخدامها لتحديد هوية العملاء، فمن المهم أن نعي الخطر المتمثل في هجمات الحقن. للتصدي لهذا التهديد، يجب أن نولي أهمية قصوى لتدابير التحقق القوية من البيانات المدخلة. من خلال تطبيق بروتوكولات متينة للتحقق من البيانات المدخلة، نستطيع تقليل احتمالية نجاح هجمات الحقن إلى حد بعيد، مما يساعد في حماية سلامة وخصوصية معلومات العملاء.

يمكن أن تؤثر عوامل مثل الجنسية، والعرق، وهوية النوع الاجتماعي، والخبرة على مستوى هشاشة الصحفيين/ات في منطقة معينة. في بعض الحالات، قد يواجه الصحفيون/ات الدوليون مخاطر أقل مقارنةً بالصحفيين/ات المحليين، أو العكس.

من الدروس القيمة المستفادة من بيئة تطوير البرمجيات والعمليات (DevOps)، التي تتسم بنظام عملياتي رشيق وديناميكي، هي الحاجة إلى تقييم المخاطر باستمرار. من المهم التعرف على المخاطر المرتبطة بالأكواد في كل مرة تُوَظَّف في الإنتاج. بتبني هذا النهج الاستباقي، تستطيع المنظمات تحديد الثغرات المحتملة بحثاثة واتخاذ خطوات فورية لتخفيف المخاطر، مما يضمن موثوقية وأمان أنظمتها خلال دورة التطوير والتوظيف.

موارد

فرونت لاين ديفندرز، كتاب العمل الخاص بالأمن: خطوات عمليّة للمدافعين عن حقوق الإنسان الّذين يواجهون الأخطار: https://www.frontlinedefenders.org/sites/default/files/workbook_chapter_2_ar.pdf

منظّمة ألونا للدعم النفسي والاجتماعي (Aluna-Psicosocial)، Risk Assessment in Human Rights Defense: Methodological Guide from the Psychosocial Approach [تقييم المخاطر في مضمار الدفاع عن حقوق الإنسان: دليل منهجي من المنظور النفسي الاجتماعي]

إنتر نيوز، Safer Journo: Digital Security Resources for Trainers of Journalists - Chapter 1: Understanding and evaluating digital risk [موارد الأمان الرّقمي لمدربي الصّحفيين/ات: الفصل الأوّل فهم المخاطر الرّقميّة وتقييمها،] https://saferjourno.org/chapter-1/

أكاديمية دويتشه فيله، Threat Modeling Guide: How to identify digital risks in international development projects [دليل نمذجة التهديدات: كيفية تحديد المخاطر الرّقمية في مشاريع التنمية الدولية،]

Holistic Security Manual: Explore - Context and risk analysis [الدّليل الشّامل في الأمان الرّقمي: استكشاف وتحليل السياق والمخاطر،] https://holistic-security.org/chapters/explore.html

التدريبات المتاحة عبر منصّة توتم التّعلّمية الإلكترونيّة: (https:((totem-project.org): تحليل المخاطر: https://learn.totem-project.org/courses/course-v1:IWPR+IWPR_RA_EN+001/about - | نمذجة المخاطر: https://learn.totem-project.org/courses/course-v1:Totem+TP_TM_EN+01/about

توفر وكالة الأمان السيبراني وأمان البنية التحتية (CISA) أدوات وخدمات سيبرانية مجانية ودون التزام بمشاركة النتائج، مثل أداة تقييم الأمان السيبراني (CSET ®).

الشبكة الدولية للصحفيين، لسلامة الصحفيين/ات وحمايتهم: ثلاث نصائح

الشبكة الدولية للصحفيين، نصائح الأمان الرّقمي للصحفيين

لجنة حماية الصّحفيين، مجموعة أدوات الأمن الرقمي

توصي منصّة سايف-كوم (SAFECOM) باستخدام الدّليل بالتعاون مع إطار الأمان السيبراني (CSF) من المعهد الوطني للمعايير والتكنولوجيا (NIST)، الّذي يقدّم منظارًا شامل عن الخطوات الأساسيّة لتقييم المخاطر السيبرانيّة.

مؤسّسة التّخوم الإلكترونيّة، الدّفاع عن النّفس من المراقبة وأدواتها.

تعتبر وكالة الأمان السيبراني وأمان البنية التحتية مصدرًا لتقييم القدرات الحالية للمرونة، وتحديد طرق لتحسين المرانة، ووضع الخطط للتخفيف من آثار التهديدات المحتملة لها، أي المرانة.

منظّمة بِن أمريكيا (PEN America)، Online Harassment Field Manual [التّحرّش الإلكتروني: دليل ميداني].

فرونت لاين ديفندرز، عُدَّة الأمان: أدوات و ممارسات للأمان الرقمي، التّقانة التّكتيكيّة.

السّلامة المادّيّة والجسديّة

لجنة حماية الصحفيين، PPE Guide [دليل معدات الحماية الشخصية].

مراسلون بلا حدود واليونسكو، دليل السلامة للصحفيين: دليل عملي للصحفيين في المناطق المعرضة للخطر.

الصّدمات

موارد مركز دارت للصحافة والصدمة.

مركز دارت لمنطقة آسيا والمحيط الهادئ وتحالف ثقافة السلامة، Leading Resilience: A Guide for Editors and Newsroom Managers [المرانة القياديّة: دليل للمحررين ومديري غرف الأخبار.]

موارد ومصادر مؤسّسة ذَا سِلف-اِنفِستِغايشِن (The Self-Investigation).

المساعدة القانونيّة

منظّمة مِيديا دِفْنس، الدّفاع الطّارئ.

أدلّة لجان المراسلين لحريّة الإعلام.

قسم الاستشارة القانونية لديوان المراسلين الاستقصائيين والمحررين المستقلين (Freelance Investigative Reporters and Editors)

قسم الدعم القانوني لشبكة القانونيّة للصحفيين المعرضين للخطر (Legal Network for Journalists at Risk).

النّماذج

من أو ما الذي يتعرض للخطر؟ علينا التفكير في كافّة الأشخاص والأشياء المحتمل تعرضها للخطر، مثل:

ماذا نقصد بالأثر؟ يتطلب منا ذلك تقييم الآثار المحتملة والنتائج المترتبة على هذه التهديدات، بحيث نقيّم مدى خطورة التأثير على منظمتنا. على سبيل المثال، مثل فحص مدى خطورة تأثير تهديد سرقة السيارات على أمان الفريق وأصول المنظمة. ______________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

مصفوفة تقييم المخاطر:

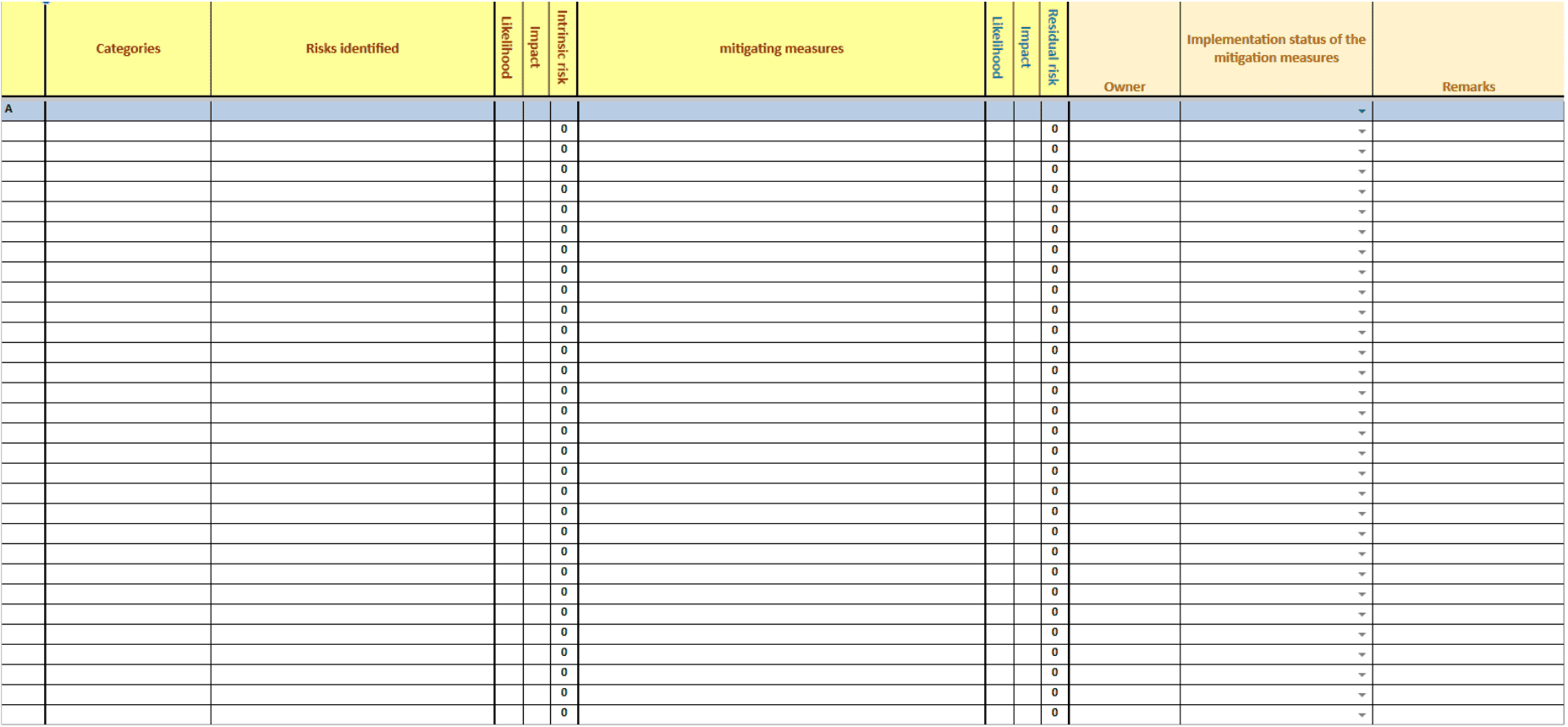

نموذج تخفيف المخاطر ضمن تقييمها:

قراءات إضافيّة: مسرد منصّة توتم التّعلّمية الإلكترونيّة

آخر تحديث: 6 تشرين الثاني/نوفمبر 2023 بالتعاون مع مجموعة الحماية الشاملة

آخر تحديث: 6 تشرين الثاني/نوفمبر 2023 بالتعاون مع مجموعة الحماية الشاملة

اقرأ المزيد

اقرأ المزيد