5 مسرد مصطلحات

آخر تحديث: 19 تمّوز/يوليو 2023،

بالتعاون مع مجموعة الحماية الشاملة

[استُقي هذا المسرد من مسرد منصّة توتم التّعلّمية الإلكترونيّة بتصرّفٍ جُزئي]

يُقصد بالحماية من البرامج الخبيثة—أو ما يُعرف بالبرمجيات المُضادّة للفايروسات—برامج حاسوبيّة تُستخدم للحؤول دون تثبيت أو تسلل البرمجيات الخبيثة أو رصدها، وإزالتها.

يُقصد بـالأصول أيّ بيانات، أو جهاز، أو أي مكوّن آخر يُتيح أي أنشطة معلوماتيّة أو ذات صِلة بها، علمًا أنّ الأجهزة، والبرامج، والمعلومات السّريّة من أبرز الأمثلة على الأصول الّتي تشمل المصادر أيضًا.

يُقصد بالنّسخة الاحتياطية نُسخةً من بيانات الحاسوب تُحفظ في مكانٍ آخر يُلجأ إليها لاسترجاع البيانات الأصليّة في حال فقدانها.

يُشار بالخليوي المؤقَّت إلى نوعٍ من الهواتف المحمولة مُسبقة الدّفع الّتي لا ترتبط بعقدٍ مع شركة اتصالاتٍ، وعادةً ما يُصار للتخلّص منها بعد استخدامها.

يُقصد بمفهوم عزل المعلومات أي إجراء، أو عمليّة، أو سياسة تحدّ الوصول إلى المعلومات بأكبر قدر ممكن من الكفاءة والعملية، وقد يشمل ذلك غربلة عدد الأفراد المُتاح لهم الوصول إلى هذه المعلومات.

يُقصد بمفردة جهاز ضمن هذه المساق جهازًا متصلًا بالشّبكة أو جهازًا إلكترونيًا يُستخدم للاتصال بالإنترنت أو بشبكات الهواتف المحمولة، يشمل هذا التّعريف أجهزة الحاسوب الثّابتة والمحمولة، والهواتف المحمولة والذّكيّة، والسّاعات الذكيّة، وأجهزة التّلفزة ذكيّة، أو أيّ آلةٍ مُتصلة بالإنترنت.

يُقصد بمصطلح التشفير العمليّة الّتي تُحوَّل بها المعلومات إلى رموزًا سريّة تُخفي معانيها ومدلولاتها الفعليّة.

يُشير مصطلح تشفير الملفات إلى عمليّة تشفير ملفات بعينها باستخدام مفاتيح خاصّة ومستقلة عن سائر مكوّنات الجهاز تتطلّب رموزًا خاصّة لفكّها واستخدام الملف المُشفّر.

يُشير مفهوم التّشفير الكامل للقرص الصّلب إلى تشفير القرص الصّلب للجهاز كاملًا مُكمّلًا بما في ثناياه من بياناتٍ، وملفّات، وأنظمة تشغيل، وبرامج، وذلك باستخدام مفتاح تشفير موحّد.

يُشار بتعبير مزوّد خدمات الإنترنت إلى الشّركة الّتي توفّر خدمة الوصول إلى الإنترنت.

يُقصد بالبرمجيات الخبيثة برامج الحاسوب الّتي، عند تشغيلها على الحاسوب، تُسفر عن عواقب غير مرجوة—وغالبًا ضارّة.

يشير مصطلح نظام التّشغيل إلى البرمجيات الوسيطة بين المكوّنات المادّيّة للحاسوب والمستخدم/ـة.

يُشير اسم مدير كلمات المرور إلى تطبيق برمجي يعمل كخزنة لحفظ وحماية كلمات المرور الخاصّة بمختلِف حسابات المستخدم على الإنترنت وسائر خصائص الأمان.

يُقصد بالتّصيّد استدراج شخص لكشف بياناته الخاصّة عبر إرسال رسالة تبدو وكأنها من شخصٍ أو جهةٍ موثوقة.

يُقصد بمفردة الاحتماليّة ضمن هذا المساق، مدى إمكانيّة تحقق تهديد معين أو احتمال حدوثه.

تعني برامج الفدية تلك البرمجيات الّتي تُطالب الضّحية بدفع فدية لاستعادة ملفاته بعد أن شفّرتها هذه البرمجيات الخبيثة.

يُقصد بجهاز التّخزين غير الثّابت أي جهاز يُستخدم لتخزين البيانات ونقلها من جهازٍ لآخر، مثل وحدات نقل وتخزين البيانات (USB)، أو أقراص التّخزين الثّابتة الخارجيّة، والأقراص الضّوئيّة.

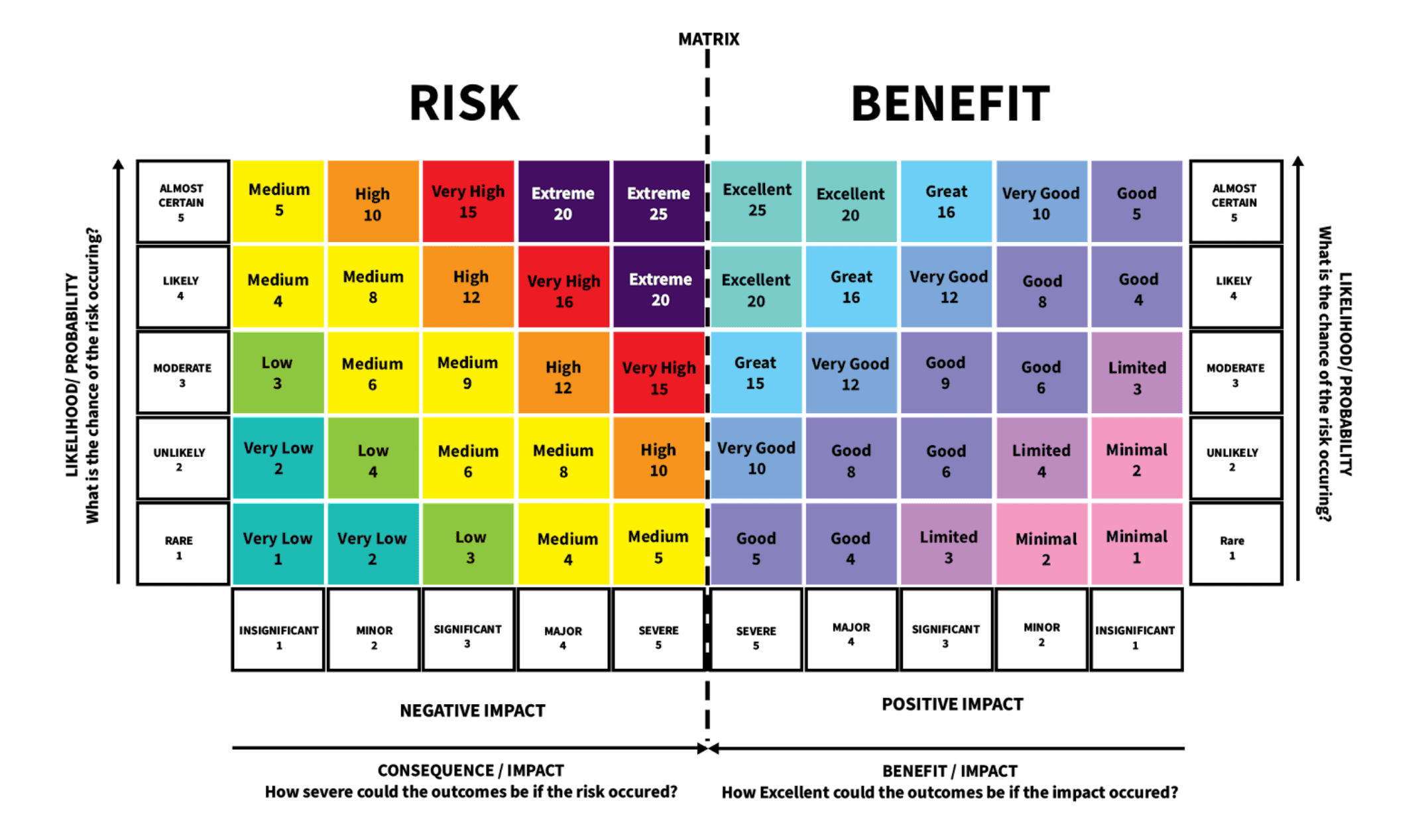

تُشير مفردة المخاطر ضمن هذا المساق الخطر النّاجم عن استغلال تهديد ثغرة أمنيّة.

يُقصد بالمضامين المشبوهة الدسائس التي تتوارى خلف واجهة تجارية، والتي تهدف في جوهرها إلى النصب والاحتيال.

يُقصد بالخطورة مدى خطورة أو جسامة شيء ما.

يُشار بالتلصص إلى سرقة البيانات الشّخصيّة، نحو رمز فك قفل الشّاشة أو الرّمز التّعريفي، وذلك باختلاس النّظر على شخص خلال استخدامه لحاسوبه، أو محموله، أو الصّرّاف الآلي، أو ما ماثل ذلك من أجهزة إلكترونيّة تُستخدم في الأماكن العامّة.

يُشار بتعبير برمجيات التّجسّس إلى نوعٍ من البرمجيات الخبيثة الّتي تُلملم سرًّا معلوماتٍ عن شخصٍ أو مؤسّسة. تمتاز هذه البرمجيّات بتصميمٍ يُتيح التّحكّم الجزئي أو الكلّي في تشغيل جهاز الضّحيّة دون علمٍ منها أو إذن.

يُشار بالجهة المتربصة إلى الشّخص، طبيعيًا كان أم معنويًا، أي فرد أم منظّمة أو هيئة حكوميّة تريد الحصول على ما لدى المستخدم من أصول.

يُقصد بالتّهديد كُل ما قد يعرّض النّاس للخطر، أو يعرقل عملهم، أو يُسبّب ضروبًا أخرى الضّرر.

يعني مصطلح نمذجة التّهديدات تحديد مختلِف أشكال المخاطر وتبويبها وتطوير تدابير للحد منها ومن آثارها.

يُقصد بفايروس البرمجيات الضّارة الّتي تستنسخ نفسها عن طريق تعديل برامج الجهاز الأخرى وتضمينها ببرمجيتها (أي برمجية لفايروس)، وما أن تتم عمليّة الاستنساخ تُضحي المناطق المتضررة مصابة بهذه الفايروسات.

يُشار بمواطن الضّعف أي نقاط انكشاف في نظامٍ، أو عمليّة، أو طريقة عمل فردٍ أو مؤسّسة.

يُقصد باختراق الحسابات الأفعال الّتي تنطوي على الوصول إلى معلوماتٍ مخزّنة على أجهزة رقميّة—حواسيب، وهواتف ذكيّة، وأجهزة لوحيّة، وشبكات—دون موافقة أصحابها بغية استلال معلوماتٍ خاصّة، أو اعتراض اتصالات محدّدة، أو تعديل معلومات بعينها.

يطلق مصطلح بروتوكول الاتصال على عملية تبادل الآراء والمعلومات بشأن المخاطر بين الأطراف المعنيّة باتصالات أو مخابرات المخاطر، أمّا إدارة المخاطر، فتشير إلى التّدابير الاستباقيّة لتقييم التّهديدات والمخاطر والسّيطرة عليها لمنع حوادث الاختراق، أو الشّكوك، والأخطاء. إلى جانب تقويم المخاطر، تعدّ هذه التّدابير من الرّكائز الأساسيّة لاتخاذ قرارات متزنة، نحو تقليل المخاطر. باعتبارها جزء لا يتجزأ من أُطر الأمان، فإن هذه العناصر تُحدّد الجهة المُتصل بها، ووتيرة وكيفية تغطية الإعلاميين والإعلاميات للأخبار ونقلها لغرفة الأخبار من الميدان. ولا بدّ من الإلمام بالخطوات الّتي يجب اتخاذها في حالة فقدان الاتصال مع أحد أفراد الفريق الإعلامي أو الفريق بقضه وقضيضه، وكيفية التّصرف إن تعثرت محاولات استعادة الاتصال.

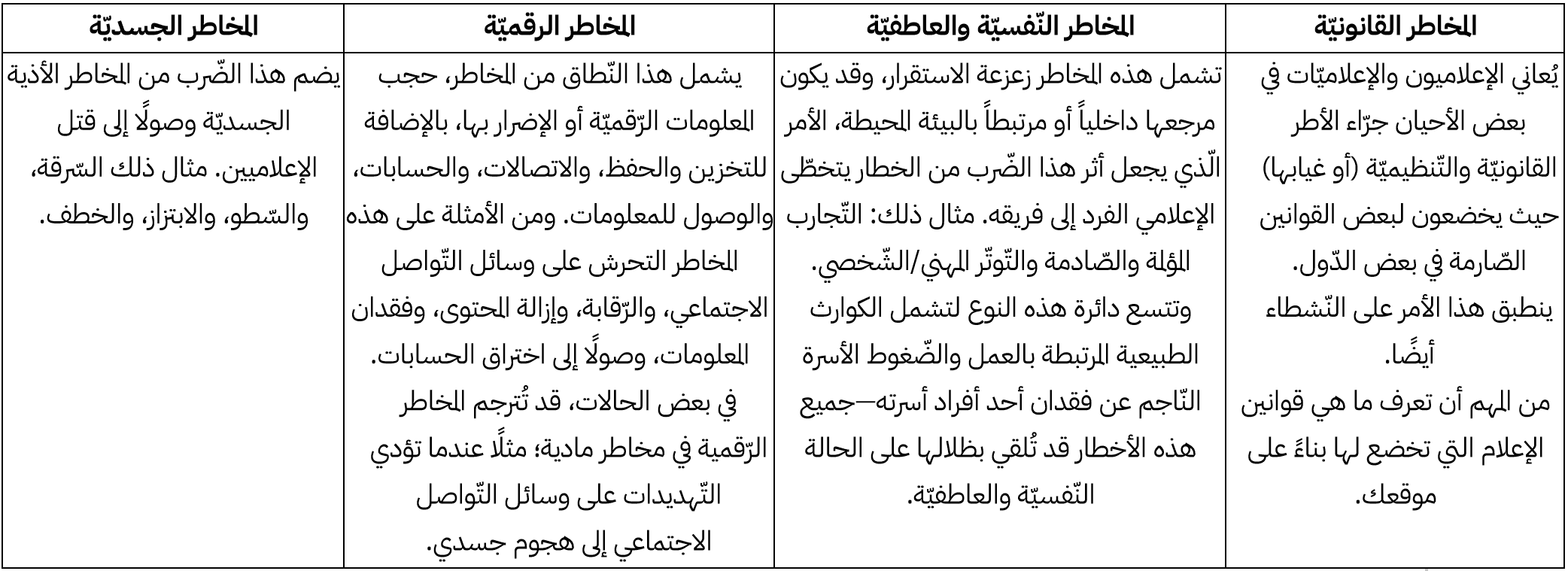

يُشار بتحليل السّياق إلى مقاربة سياق ما لتحديد ما ينطوي عليه من تهديدات ومخاطر، وقد يتم ذلك باستخدام سلسة من الأسئلة يُراد منها ترسيم سياق ما.

يُقصد بعملية مسح المُتسبّبين بالمخاطر جُملةً من الخطوات تُساعد على تحديد أبرز مصادر الخطر في قصّة أو سياقٍ ما، وتشمل هذه الخطوات تحليل الأطراف المتأثرة بالخبر بما في ذلك مصالحهم، وما يمثلونه من صِفات، وما لهم من تأثير.

تعني الجريمة المنظّمة فعلًا إجراميًا ترتكبه مجموعة من الأشخاص، ثلاثة فأكثر، بحيث يعملون معًا لاقتراف جريمة أو أكثر لتحقيق ربحٍ اقتصادي أو مادّي.

يُذكر في هذا السّياق إلى الخلط الشّائع بين اصطلاحي الجريمة المنظّمة والمنظّمات الإجراميّة، حيث يشير المصطلح الأوّل إلى مجموعة من الأشخاص يعملون في فعلٍ إجرامي نحو الاتجار بالمخدّرات أو البشر، أو الخطف، أو القتل، أو غير ذلك من الجرائم الخطرة. من جهة أخرى، يُقصد بالمنظّمة الإجراميّة تنظيم ذا هرميّة يضلع بأنشطة إجراميّة جسيمة.

يُقصد بتعبير بروتوكول، المخطّط والتّدابير الدّقيقة الّتي ينبغي اتباعها استجابةً لسلسلة من الافتراضات الّتي يُحتمل تحقّقها، تستلزم هذه التّرتيبات كتابة المؤشّرات، والسّجلات، والخيارات، وجهات الاتصال التي ينبغي اللّجوء إليها لتحقيق الهدف. تُنْشَأ البروتوكولات عادةً باعتبارها جزءاً من سياسة أمنية، وقد تُشير إلى تدابير موحدة، نحو بروتوكول الاتصالات على سبيل المثال لا الحد.

يُشير مصطلح الحدث الخَطِر إلى حدث ينشأ عن وقوعه درجة معينة من الضّرر المادّي أو غير المادي، أو الخسارة الاقتصاديّة، أو إهانة لشرف الضّحية، علمًا الشّخص المُسبب بالشعور "بالخطر،" يُشار إليه بالمعتدي، أمّا الذي يدرك الخطر أو يعانيه، فيُشار إليه بالضّحية.

يُقصد بتحليل المخاطر تقييم الأدوات الّتي تمكنّنا من تمييز التّهديدات والمخاطر المحتملة وعواقبها والتّخطيط لمجابهتها والتّخفيف من آثارها. يُمكن لهذه العمليّة أن تأخذ شكل وثيقة بها جُملةً من الأسئلة التّوجيهيّة. يُذكر أنّ تحليل المخاطر هو أولى الخطوات الأساسيّة الّتي لا بدّ منها لبناء خطط وبروتوكولات أمان تُساعدنا على تنفيذ عملنا بأمان، يُشار في هذا السّياق إلى ديناميّة عمليّة تحليل المخاطر وما يعنيه ذلك من تقلّب وتبدّل متغيّراتها بالاستناد إلى جُملة من العوامل.

يُذكر في هذا السّياق أنّ الأزمات النّفسية ما هي إلّا نتاج للافتقار للأدوات اللّازمة للتعاطي ظروف معيّنة لم نكن مستعدين لها. ويتوقّف التّغلب على الأزمات على المتاح من هذه الأدوات، يُمكن لبعض التّمارين التّنفس العميق أن تخفف وطأة بعض الحالات، لكن ثمّ حالات تُوجب اللّجوء إلى المختصين.

يُشير اصطلاح المتسببين بالمخاطر إلى المؤسّسات والأشخاص الّذين يلحقهم ضررًا—مباشرًا أو غير مباشر، أو يعتقدون ذلك—جرّاء عمل صحفيّ. بالتّالي فإن دائرة هؤلاء تتسع لتشمل مؤسّسات، وأشخاص، أو فئات اجتماعيّة قد تُشكّل تهديدًا، ولو محتملًا، لنزاهة العمل الإعلامي، أو تِلك الّتي تُمثّل خطراً "مستوطنًا" في المنطقة، ومن أمثلة ذلك، السّاسة الفاسدون.

تُشير خطّة الأمان إلى المُخطّط الّذي يُحدّد التّدابير الوقائيّة لتجنب المخاطر وتخفيفها بكافة ضروبها، الجسديّة، والمادّيّة، والرّقميّة، والنّفسيّة، والقانونيّة، وذلك في ضوء المعطيات التّأصيلية لتحليل المخاطر.

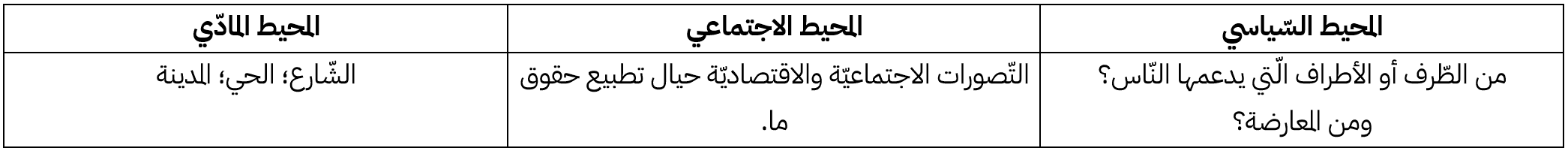

يُراد بتعبير المُحيط السّياق المادّي، والاجتماعي، والسّياسي الّذي يُوجد به الإعلاميّ أو محط العمل الإعلامي أو أحد خيوطه.

يُقصد بالتّهديد الشّيء أو الشّخص المحتمل خلف الخطر أو الضّرر المُحيق بشخص أو شيء ما. يتجسّد غرض التّهديدات بالتّلويح بالضّرر الفعلي الّذي قد ينزل بشخص ما نتيجة فعل أو موقف ما أو الإحجام عنه.

يُشير اصطلاح الخطر مقابل المنفعة إلى إجابة سؤال على أيّ جهة من المُعادلة تكمن الفرص؟ ما الآثار الإيجابيّة والفوائد الرّئيسة للقيام بهذه المهمّة؟ هل يستحق الأثر الّذي سيتمخض عن هذه المهمّة يستحق المخاطرة؟ هل سيحقق هذا سيثمر النتائج المرجوة؟ مجددًا، هل يستحق هذا المخاطرة وما تشمله من موقع، وكوادر إعلاميّة، وأمور تشغيليّة، ونفقات، وتنظيم، وجهود رقميّة؟